Full Cloud Approach – Teil 1/4

Der Begriff Cloud ist in aller Munde. Inzwischen ist es schwierig, eine IT-Dienstleistung in Anspruch zu nehmen, ohne dass Daten irgendwo in einer Cloud gespeichert werden. Neben der immer beliebteren Nutzung von Cloud-Diensten im privaten Umfeld, nutzen inzwischen auch Unternehmen immer mehr Dienste aus der Cloud.

Unsere Kunden beschäftigen sich und meist auch uns, mit folgenden Fragen:

Wie sicher sind die Dienstleistungen aus den Clouds heute? Wo werden die Daten gespeichert? Was ist, wenn der Cloud-Provider gehackt wird? Viele dieser Fragen sind nicht einfach zu beantworten. Die Einsicht unserer Auditoren auf eine Cloud-Dienstleistung ist stark beschränkt. Im Rahmen eines Audits kann die Konfiguration aus Sicht des Kunden beurteilt werden. Bei einem Penetrationstest können allfällige, von aussen sichtbare Schwachstellen eruiert werden. Doch hat der Cloud-Provider seine IT-Infrastruktur, womit mehrere Kunden gleichzeitig abgedeckt werden, im Griff?

In diesem ersten Teil erfahren Sie einige Grundlagen zum Thema Cloud. Vielleicht ist es nur eine Repetition für Sie. Ich empfehle Ihnen, dass Sie insbesondere mit dem Inhalt des Kapitels Verantwortlichkeiten vertraut sein sollten.

Hinweis: Für die Blog-Artikel wurde der wissenschaftliche Teil der Masterarbeit (Literaturrecherche) sowie die Diskussion (eigene Interpretation des Autors) vermischt bzw. Zusammengefasst. Der ursprüngliche Charakter des wissenschaftlichen Schreibens ging somit verloren.

Allgemeines

Das NIST (National Institute of Standards and Technology) definiert den Begriff Cloud Computing auf eine einfach verständliche Art. Sie beschreibt die wesentlichen Merkmale, die ein Cloud-Dienstleister aufweisen muss, wie Cloud-Dienste bereitgestellt werden und auf welche Art und Weise die Dienstleistung gehostet werden sollte.

Definition NIST:

«Cloud Computing ist ein Modell für den allgegenwärtigen, komfortablen Netzwerkzugriff nach Bedarf auf einen gemeinsamen Pool konfigurierbarer Computerressourcen (z.B. Netzwerke, Server, Speicher, Anwendungen und Dienste), die mit minimalem Verwaltungsaufwand oder Handeln eines Service-Providers schnell bereitgestellt und freigegeben werden können. Dieses Cloud-Modell besteht aus fünf wesentlichen Merkmalen, drei Service-Modellen und vier Verarbeitungs-Modellen.» (1)

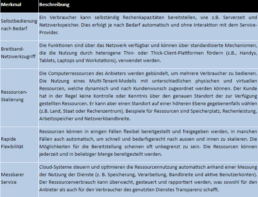

Folgende Tabelle beschreibt die fünf wesentlichen Merkmale:

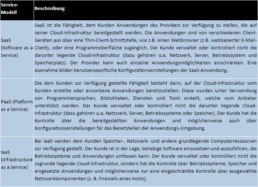

Folgende Tabelle beschreibt die drei klassischen Service-Modelle:

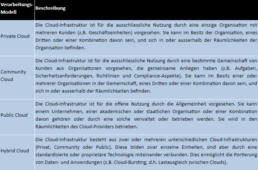

Folgende Tabelle beschreibt die vier Verarbeitungs-Modelle:

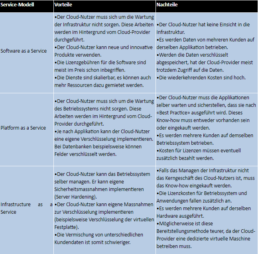

Die unterschiedlichen Service-Modelle bieten je nach Betrachtung für den Cloud-Nutzer unterschiedliche Vor- und Nachteile. Folgende Zusammenfassung soll darüber einen Überblick verschaffen.

In den letzten Jahren tauchten neue Dienstleistungen, Begriffe und Arten der Bereitstellung in der Cloud auf. Folgende Modelle sind ebenfalls erwähnenswert.

CaaS (Container as a Service) ist eine relativ neue Methode, um Dienste bereitzustellen. CaaS liegt mit dem Service-Modell zwischen IaaS und PaaS. Wie der Name schon sagt, geht es um eine Container-basierte Bereitstellung eines Dienstes. In einem CaaS-Container können beispielsweise Dienste wie DHCP oder DNS betrieben werden (2). Der Container ist eine Art virtuelle Maschine, welche einen bestimmten Dienst bereitstellt. Der Vorteil eines Containers ist, dass er sehr wenig Speicher benötigt und isoliert betrieben wird. Bekannte Plattformen für die Container-basierte Bereitstellung sind Docker, DC/OS und Kubernetes. Bietet ein Cloud-Provider ein Hosting solcher Container an wird von CaaS gesprochen (3).

Ein relativ neuer Begriff ist XaaS (Everything as a Service bzw. Anything as a Service), welcher den Ansatz beschreibt, „alles“ als Service zur Verfügung zu stellen und zu konsumieren.» Das X fasst als Platzhalter, alle möglichen Service-Modelle (SaaS, PaaS und IaaS) in einem Begriff zusammen. Das Bundesamt für Sicherheit in der Informatik definiert den Begriff folgendermassen: «Der Begriff „as a Service“ wird noch für eine Vielzahl weiterer Angebote benutzt, wie z. B. für «Security as a Service», «BP as a Service» (Business Process), «Storage as a Service», so dass häufig auch von „XaaS“ geredet wird, also „irgendwas als Dienstleistung“» (4).

Der Begriff «SPI-Modell» ist ebenfalls geläufig. Dabei handelt es sich um ein Akronym aus den am häufigsten verwendeten Service-Modellen SaaS, PaaS und IaaS (5).

Verantwortlichkeiten

Die folgende Grafik veranschaulicht, wer für die funktionellen Komponenten einer Infrastruktur bei den jeweiligen Service-Modellen die Verantwortung trägt. Wird die Infrastruktur On-Premises (d.h. in den eigenen Räumlichkeiten) betrieben, liegt die Verantwortung in der Regel beim Inhaber der Infrastruktur. Beim Cloud Computing verschiebt sich die Verantwortlichkeit. Es wird auch nicht mehr vom Inhaber gesprochen, sondern vom Subscriber (Abonnenten). Der Provider der Cloud Infrastruktur vermietet somit einen Teil seiner Infrastruktur an einen Kunden, wobei die Hardware immer im Besitz des Providers bleibt (6)

On-Premises bedeutet, dass die gesamte Infrastruktur in Obhut des Nutzers ist. Die Infrastruktur befindet sich vor Ort. Bei IaaS befindet sich die gesamte Hardware nicht mehr beim Nutzer, sondern im Rechenzentrum des Service-Providers. Bei diesem Modell unterhält der Provider alle Komponenten bis und mit dem Hypervisor. Das Betriebssystem und die darauf installierten Anwendungen (inklusive Daten) werden vom Nutzer bewirtschaftet. Bei PaaS verschiebt sich die Verantwortung weiter zum Provider, welcher nun auch für das Betriebssystem und die Zwischenanwendungen (auch Middleware genannt, dies stellt die Kommunikation zwischen Anwendungen sicher) verantwortlich ist. Mit Runtime wird definiert, in welcher Programmiersprache die Applikation erstellt werden muss. Der Nutzer ist für die Applikation sowie für die Daten verantwortlich. Beim Service-Modell SaaS werden auch die letzten beiden Bereiche dem Service-Provider überlassen. Wichtig dabei ist, dass die Verantwortung und die Firmendaten nicht an den Service-Provider übergehen. Der Nutzer lässt zwar seine Daten vom Provider bearbeiten, die Verantwortung der IT-Sicherheit kann aber nicht ausgegliedert werden.

Full Cloud Approach

Mit einem Full Cloud Approach ist gemeint, dass alle IT-Services eines Unternehmens aus der Cloud bezogen werden. Welches Service-Modell dafür gewählt muss jeder für sich selbst entscheiden. Grundsätzlich kann aber gesagt werden, dass beim Modell SaaS der der Aufwand für den Unterhalt des Services am niedrigsten ist. Denn bei IaaS muss man sich auch um die Wartung des Betriebssystems, sowie um die installierten Applikationen kümmern.

Theoretisch ist jede Ressource, welche auf einem Server betrieben wird, vom Standort unabhängig. Dies ermöglicht die Kommunikation über TCP/IP (Transmission Control Protocol/Internet Protocol) und andere Protokolle. Remote-Zugriffe und VPN (Virtual Private Network) erlauben eine sichere Kommunikation rund um den Globus. Damit ist der Begriff Cloud mit dem «allgegenwärtigen, komfortablen Netzwerkzugriff» eigentlich schon geboren. Das definiert aber auch, was für den Zugriff auf die Cloud im Minimum benötigt wird. Es ist die Rede vom Netzwerkzugriff über das Internet. Ein Unternehmen benötigt somit im Minimum einen Internetzugang. Dabei spielt es aber keine Rolle, ob der Internetzugang im Gebäude des Unternehmens oder über eine Hotspotverbindung mit dem Smartphone ermöglicht wird. Der Endbenutzer soll über den einfachsten Weg immer direkt mit der Cloud-Dienstleistung kommunizieren können. Um den Full Cloud Approach zu erfüllen wird also immer ein Internetanschluss sowie ein Endgerät vorausgesetzt. Beim Endgerät kann es sich um ein beliebiges Endgerät handeln, da es zu den wesentlichen Merkmalen einer Cloud-Dienstleistung gehört. Die Infrastruktur kann, es spielt technisch keine Rolle, im Serverraum des Unternehmens oder in der Cloud betrieben werden (1).

Die Versorgung des Endbenutzers, wozu sein Endgerät und die Firewall des Unternehmens zählen, müssen folglich irgendwo vor Ort als Hardware vorhanden sein. Natürlich muss eine Firewall auch innerhalb der Cloud-Infrastruktur vorhanden sein, um die Dienste dort vor Angriffen aus dem Internet zu schützen. Aber auch die Endgeräte des Unternehmens sind zu schützen. Hier besteht die Möglichkeit, die Firewall-Dienstleistung als Managed-Firewall zu beziehen. In dieser Konstellation gibt der Kunde dem Betreiber der Firewall die geforderten Kommunikationswege bekannt und der Betreiber konfiguriert und überwacht die Firewall.

Ein Client kann ebenfalls über eine Cloud-Dienstleistung verwaltet werden. Hier existieren unzählige Möglichkeiten. Theoretisch kann jede MDM-Lösung (Mobile Device Management) auch in der Cloud auf einem Server betrieben werden. Eine solche Dienstleistung kann auch als SaaS-Lösung eingekauft werden. Die Clients können dann bequem über eine Webseite verwaltet werden. Diverse Hersteller von MDM-Lösungen bieten ihre Dienstleistungen auch über einen Cloud-Dienst an und können dies beispielsweise bei einem Windows Client-Betreibsystem einpflegen.

Rechtliches

Wagt ein Schweizer Unternehmen den Schritt in die Cloud, muss vorgängig geprüft werden, ob alle rechtlichen Voraussetzungen erfüllt werden können. Grundsätzlich kommt ein Unternehmen mit diversen Gesetzen in Berührung. Im Bundesgesetz über den Datenschutz (DSG) wird der Umgang mit Personendaten geregelt. Dies bezieht sich vor allem auf die Vertraulichkeit der Daten. Im schweizerischen Obligationenrecht (OR) ist beispielsweise die Buchführungspflicht relevant, da sie eine Aufbewahrung der Geschäftsbücher von 10 Jahren verlangt (Art. 958f OR). Hierbei ist also die Verfügbarkeit ein wichtiges Thema. In der Geschäftsbücherverordnung (GeBüV) wird ausserdem verlangt, dass die Echtheit und Unverfälschbarkeit (Integrität) der Geschäftsbücher sichergestellt werden muss. Wenn Personendaten bearbeitet werden, muss beim Gedanken, die Daten in die Cloud zu speichern, nicht die Notbremse gezogen werden. Wichtig ist, dass das Datenschutzgesetz eingehalten wird. Das heisst, Personendaten müssen durch technische und organisatorische Massnahmen vor unbefugtem Bearbeiten geschützt werden (Art. 7 DSG). Diese Massnahmen werden in der Verordnung zum Bundesgesetz über den Datenschutz (Art. 8 und Art. 9 VDSG) genauer definiert. Weiter ist definiert, dass die Bearbeitung besonders schützenswerter Personendaten protokolliert werden muss. Die Aufbewahrungspflicht der Protokolle beträgt ein Jahr (Art. 10 ff. VDSG). Bei Personendaten in der Cloud ist zusätzlich die grenzüberschreitende Bekanntgabe (Art. 6 ff. DSG) zu beachten. Personendaten dürfen im Ausland gespeichert werden, sofern im Zielland eine angemessene Gesetzgebung existiert. Hierfür kann die Staatenliste des EDÖB (Eidgenössischer Datenschutz- und Öffentlichkeitsbeauftragter) konsultiert werden (7). Fehlt eine angemessene Gesetzgebung, kann mit dem Cloud-Provider in einem Vertrag vereinbart werden, wie er den Schutz der Daten gewährleisten muss (Art. 6 Abs. 2 DSG). Momentan ist eine Revision des Schweizer Datenschutzgesetzes aufgrund der neuen Datenschutz-Grundverordnung in der Europäischen Union im Gange. Es gab viele Verzögerungen und es droht sogar die Gefahr, dass die Schweiz gegen das Schengen-Abkommen verstösst (8). Um zukünftig rechtliche Anforderungen zu erfüllen, macht es Sinn, bereits heute die DSGVO der Europäischen Union zu beachten (siehe nächsten Abschnitt). Unternehmen, die buchführungspflichtig sind, müssen die Geschäftsbücher mindestens 10 Jahre ordnungsgemäss aufbewahren (Art. 958f OR). Geschäftsbücher müssen ausserdem in unveränderbarer Form abgespeichert werden (d.h. geschützt vor Löschung und Veränderung) oder es müssen technische Verfahren zur Anwendung kommen, welche einen veränderten oder gelöschten Datensatz nachweisbar machen (Art. 9 ff GeBüV). Je nach Branche können auch andere Verordnungen von Bedeutung sein. Beispielsweise müssen Banken ein Prüfprogramm der Finanzmarktaufsicht (FINMA) bestehen. Die Prüfpunkte zur Informatik enthalten auf 16 Seiten diverse Massnahmen für eine bankenkonforme Infrastruktur. Das Element «IT-Outsourcing und Lieferantenmanagement» enthält diverse Punkte, welche auch in den Bereich Cloud fallen (9).

Viele Schweizer Firmen müssen die Datenschutz-Grundverordnung der Europäischen Union einhalten. Dies beispielsweise, wenn Waren oder Dienstleistungen in der Europäischen Union angeboten werden oder wenn Online-Verhalten von EU-Bürgern aufgezeichnet werden. Für diese Firmen bedeutet dies, dass sogenannte technische und organisatorische Massnahmen (TOM) umgesetzt werden müssen. Dazu gehören beispielweise die Sicherstellung des Schutzbedarfs, die Verschlüsselung von Daten und ein Verfahren zur Datenwiederherstellung. Weiter muss sichergestellt werden, dass bei einem Datenleck die Behörden innerhalb einer bestimmten Frist informiert werden müssen (10).

Bekannte Cloud-Dienste werden von Firmen mit Sitz in den USA angeboten. Die USA haben deshalb den CLOUD-Act (Clarifying Lawful Overseas Use of Data Act) verabschiedet. Damit soll sichergestellt werden, dass die Behörden der USA auf Daten, die in Rechenzentren der Cloud-Provider im Ausland gespeichert werden, Zugriff haben. Dies wird von den Providern auch verlangt, wenn die Gesetze des Landes, in dem die Daten gespeichert sind, dies nicht erlauben. Dies steht klar im Widerspruch zur DSGVO, da Daten nicht an Dritte weitergegeben werden dürfen. Theoretisch dürfen Unternehmen, welche die DSGVO einhalten müssen, Daten nicht in die Hände eines US-Unternehmens geben (11)

Fazit

Aus technischer Sicht kann gesagt werden, dass eine Migration aller IT-Dienste für KMUs realisierbar ist. Denn der Serverraum kann On-Premises im Unternehmen betrieben werden, oder die Dienstleistung kann bei einem Cloud-Provider eingekauft werden. Ein Unternehmen muss aber zwingend über eine ausreichend dimensionierte Internetverbindung verfügen, um sich mit dem Rechenzentrum in der Cloud zu verbinden. Je nach Anforderungen an die Verfügbarkeit ist ein redundanter Internetanschluss empfehlenswert. Die Schwierigkeit liegt darin, eine Grenze zu definieren, ab wann von einem Full Cloud Approach gesprochen. Dies kann und muss jedes Unternehmen für sich selbst entscheiden. Je nach Anforderungen des Unternehmens kann die Grenze variieren. Aus technischer Sicht lassen sich alle Komponenten einer IT-Infrastruktur in der Cloud betreiben, beziehungswiese managen. Dienste, die standortunabhängig sind, können sich physisch an einem anderen Standort befinden. Endgeräte des Nutzers oder aber auch Firewalls und andere Netzwerkkomponenten können über eine Dienstleistung in der Cloud verwaltet werden. Schliesslich muss jedes Unternehmen die vorgeschlagenen Phasen der Cloud-Nutzung durchlaufen, um festzustellen, welche Dienste in der Cloud betrieben werden können. Über die Phasen erfahren Sie im dritten Teil der Blog-Reihe mehr.

Aus rechtlicher Sicht spricht nichts gegen den Einsatz der Cloud. Es existieren keine Gesetze, welche die Nutzung von Cloud-Diensten untersagen. Trotzdem muss sich der Cloud-Nutzer mit dieser Thematik auseinandersetzen. Auch wenn der Cloud-Dienstleister garantiert, dass gewisse Anforderungen erfüllt werden, ist schlussendlich der Cloud-Nutzer der, der für einen unsachgemässen Umgang mit seinen Daten haftet. Rechtliche Anforderungen können mit technischen Massnahmen erfüllt werden. Um zu verifizieren, ob der Cloud-Dienstleister die Anforderungen erfüllt, muss sich der Nutzer auf entsprechende Zertifizierungen verlassen. Welche Zertifizierungen für die Cloud-Nutzung relevant sind erfahren Sie ebenfalls in dieser Blog-Reihe Woche.

Eine Problematik wird bei den grossen Cloud-Dienstleistern mit Sitz in den USA gesehen. Der «CLOUD-Act» der US-Behörden führt dazu, dass Daten auch im Ausland eingesehen werden können. In diesem Zusammenhang hat der Cloud-Dienstleister Microsoft in Irland gespeicherte Daten an die US-Behörden weitergegeben. Dies widerspricht den in der Schweiz und der Europäischen Union aktuell geltenden Datenschutzgesetzen.

Nächste Woche erfahren Sie, welche Risiken und Chancen Sie auf dem Weg in die Cloud zu beachten haben. Es ist wichtig, dass Sie die Risiken kennen sonst handeln sie leichtsinnig. Dies gilt aber auch für die Chancen, welche eine Cloud-Dienstleistung mit sich bringen kann.

Quellen

(1) Mell, P. M. & Grance, T. (2011). The NIST definition of cloud computing. Zugriff am 14.07.2018. Verfügbar unter https://nvlpubs.nist.gov/nistpubs/Legacy/SP/nistspecialpublication800-145.pdf

(2) 1&1 Digital Guide. (2018). Container-as-a-Service – CaaS-Anbieter im Vergleich. Verfügbar unter https://hosting.1und1.de/digitalguide/server/knowhow/caas-container-as-a-service-anbieter-im-vergleich/

(3) Anderson, C. (2015). Docker. Zugriff am 16.07.2018. Verfügbar unter https://ieeexplore.ieee.org/stamp/stamp.jsp?tp=&arnumber=7093032

(4) Bundesamt für Sicherheit in der Informationstechnik. (2018b). Cloud Computing Grundlagen. Zugriff am 17.08.2018. Verfügbar unter https://www.bsi.bund.de/DE/Themen/DigitaleGesellschaft/CloudComputing/Grundlagen/Grundlagen_node.html

(5) Rouse, M. (2014). SPI-Modell (SaaS, PaaS, IaaS). Zugriff am 18.08.2018. Verfügbar unter https://www.searchdatacenter.de/definition/SPI-Modell-SaaS-PaaS-IaaS

(6) Chou, Y. (2010). Cloud Computing Primer for IT Pros. Zugriff am 16.07.2018. Verfügbar unter https://blogs.technet.microsoft.com/yungchou/2010/11/15/cloud-computing-primer-for-it-pros/

(7) Eidgenössischer Datenschutz- und Öffentlichkeitsbeauftragter. (2017). Stand des Datenschutzes weltweit. Zugriff am 26.08.2018. Verfügbar unter https://www.edoeb.admin.ch/dam/edoeb/de/dokumente/2017/04/staatenliste.pdf.download.pdf/staatenliste.pdf

(8) Grau, C. (2018). Neues Schweizer Datenschutzgesetz kommt erst Ende 2019. Zugriff am 22.09.2018. Verfügbar unter https://www.netzwoche.ch/news/2018-06-13/neues-schweizer-datenschutzgesetz-kommt-erst-ende-2019

(9) Finma. (2018). Prüfprogramm – Minimale Prüfungshandlungen (FEbruar 2018). Verfügbar unter https://www.finma.ch/de/~/media/finma/dokumente/dokumentencenter/myfinma/2ueberwachung/pruefwesen-banken/pruefpunkte-zur-informatik.docx?la=de

(10) Boegelein, L. (2018). TOM Datenschutz. Sicherheitsmaßnahmen nach DSGVO. Zugriff am 31.08.2018. Verfügbar unter https://it-service.network/blog/2018/04/03/tom-datenschutz-toms-dsgvo/

(11) Speth, M. (2018). Datenschutz-Grundverordnung (DSGVO) und US Cloud Act. EU-DSGVO und Schweizer Unternehmen. Verfügbar unter https://vshn.ch/blog/datenschutz-grundverordnung-dsgvo-und-us-cloud-act/