Full Cloud Approach – Teil 2/4

In folgendem Blog erfahren Sie, welche Vorteile durch eine Cloud-Dienstleistung entstehen können. Wir sprechen auch gerne von Chancen. Auf der anderen Seite sind dann aber noch die Risiken, welche ebenfalls berücksichtigt werden müssen.

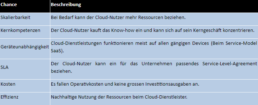

Chancen

Für den Cloud-Nutzer spielen die Kosten bei Cloud-Diensten eine grosse Rolle. Ein CFO hat weniger Interesse zu investieren, da damit die liquiden Mittel abnehmen. Bei einer hohen Investition erfolgt eine jährliche Abschreibung, was eine Gewinnreduktion zur Folge hat. Mit dem Bezug von Cloud-Diensten werden Investitionskosten (CaPex, Capital Expenditure) in Operativkosten (OpEx, Operation Expenditure) umgewandelt. Es braucht somit keine Investition. Es ergeben sich für den Cloud-Nutzer somit keine langfristigen Kapitalbindungen, da monatlich abgerechnet wird und die Kosten somit gut kalkulierbar sind. Unternehmen müssen nur operative Mittel zur Verfügung stellen, da die Dienste gemietet werden (1).

Regelmässige Updates, Wartungen und Instandsetzungen entfallen ebenfalls (wobei dies eigentlich mehr oder weniger vom gewählten Service-Modell abhängig ist (2)). Der Cloud-Nutzer kann sich auf sein Kerngeschäft konzentrieren. IT-Know-how muss, abhängig vom Service-Modell, nicht eingekauft werden, da es bereits in der Dienstleistung enthalten ist (3)

Die flexible Skalierbarkeit der IT-Ressourcen in der Cloud ermöglicht es bei Bedarf auf grosse Ressourcen zugreifen. Cloud-Dienstleistungen ermöglichen je nach Service-Modell, eine einfachere Zusammenarbeit in Gruppen und eine bessere Geräteunabhängigkeit. Bei SaaS beispielsweise, existieren oftmals Apps, welche auf verschiedenen Plattformen verfügbar sind. Bei anderen Service-Modellen liegt es in der Hand des Kunden ob er einen Geräteunabhängigen Zugang ermöglichen soll.

Der Betreiber eines Rechenzentrums, also der Cloud-Dienstleister, kann seine Server-Infrastruktur mithilfe von Cloud-Diensten effizienter ausnutzen. Die Möglichkeit, mehrere Instanzen auf derselben Hardware zu betreiben, ermöglicht eine flexible Skalierung und schnelle Anpassung an den wachsenden Ressourcenbedarf (4)

Folgende Tabelle fasst die Chancen zusammen:

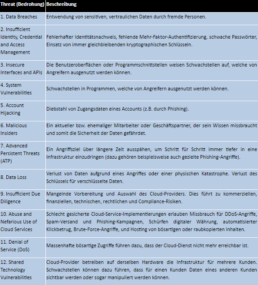

Bedrohungen

Cloud-Dienste sind mit diversen Bedrohungen behaftet. Die Cloud Security Alliance (CSA) erstellt jährlich eine aktualisierte Liste mit den gefährlichsten 12 Bedrohungen im Zusammenhang mit der Nutzung von Cloud-Dienstleistungen. Diese Liste wurde mithilfe von Umfrageergebnissen und Experten im Bereich Cloud Security erstellt. Für den Cloud-Provider sind die Risiken ebenfalls relevant. Da der Provider meist mehrere Kunden beherbergt, ist die Wahrscheinlichkeit gross, dass er im Fokus eines Angriffes steht. Würden die Daten eines einzelnen oder von mehreren Kunden kompromittiert werden, könnte der entstandene Reputationsschaden das Ende für den Provider bedeuten (5).

Sicherheitsmassnahmen

Um die Eintrittswahrscheinlichkeit beziehungsweise das Schadenausmass zu verringern, müssen entsprehende Massnahmen in einem Ausmass ergriffen werden, bis das Risiko auf ein akzeptables Niveau fällt. Ist keine Massnahme möglich oder führt sie nicht zum gewünschten Resultat, muss das Restrisiko getragen werden. Eine alternative Möglichkeit ist, das Restrisiko auf eine Versicherung abzuwälzen. Eine Massnahme, welche sich auf die meisten Risiken gut auswirkt ist, dass der Cloud-Dienstleister Zertifizierungen vorweisen kann, welche sich positiv auf die Informationssicherheit auswirken. Darüber erfahren Sie im nächsten Blog mehr.

Um die Eintrittswahrscheinlichkeit eines Datendiebstahls (betrifft die Risiken der CSA Threats 1, 2, 3, 4, 5, 6, 7, 12) zu verringern, sollte als zusätzliche Massnahme bei der Authentifizierung eine Zwei-Faktor-Authentisierung verwendet werden. Damit kann die Gefahr, welche beispielsweise von einem Phishing-Angriff ausgeht, deutlich reduziert werden.

Die Verschlüsselung von Daten kann zwar den Diebstahl nicht verhindern, doch der daraus resultierende Schaden kann reduziert werden. Dies hängt jedoch stark von der gewählten Verschlüsselungsmethode ab. Grundsätzlich ist es immer wichtig, dass der Schlüssel zur Entschlüsselung der Daten beim Datenbesitzer ist. Der Cloud-Dienstleister sollte dann keine Möglichkeit haben, die Daten zu entschlüsseln. In den letzten Jahren ist deshalb der Begriff «Bring your own key» populär geworden. Wird die Kryptographie mit einer Public-Key-Infrastruktur sichergestellt und der private Schlüssel gelangt nie zum Cloud-Provider, kann von einer guten «Bring your own key»-Lösung gesprochen werden.

Um den Datenverlust (betrifft die Risiken der CSA Threats 2, 4, 5, 6, 7, 8, 9, 12) zu verringern, sollte das Backup nicht allein in die Hände des Cloud-Dienstleisters gelegt werden. Als zusätzliche Sicherheitsmassnahme kann das Backup entweder On-Premises durchgeführt werden, oder die Daten könnten auf einem sicheren Weg bei einem anderen, unabhängigen Cloud-Dienstleister gesichert werden. Mit dieser Massnahme kann neben der Eintrittswahrscheinlichkeit (weil z.B. das Backup doppelt vorhanden ist) auch das Schadenausmass reduziert werden, da die Daten im schlimmsten Falle noch von einem anderen Ort her wiederhergestellt werden könnten.

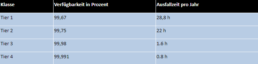

Die Verfügbarkeit (betrifft die CSA Threats 3, 4, 9, 10, 11) der Cloud-Dienstleistung kann einerseits beim Cloud-Nutzer oder anderseits beim Cloud-Dienstleister beeinträchtigt werden. Beim Cloud-Nutzer muss, z.B. bei erhöhten Anforderungen an die Verfügbarkeit, ein redundanter Internetanschluss beschafft werden. Beim Cloud-Dienstleister ist ebenfalls zu klären, welche Redundanzen bereitgestellt werden. Hat der Kunde Einfluss auf das Rechenzentrum wo seine Daten gespeichert werden, ist auf die Tier-Klassifizierung zu achten. Je höher die Klasse, desto ausfallsicherer ist das Rechenzentrum aufgebaut.

Die Klassen geben jedoch keine Auskunft darüber, ob das Rechenzentrum über einen redundanten Internetanschluss verfügt. Bei einem modernen Rechenzentrum sollte dies aber selbstverständlich sein.

Möglicherweise hat der Cloud-Nutzer aber, je nachdem welches Service-Modell er wählt, überhaupt keinen Einfluss auf die Verfügbarkeit. Es muss also in den Service-Level-Agreements des jeweiligen Cloud-Providers definiert sein, mit welchen Ausfallzeiten zu rechnen sind. Ein nichteinhalten eines SLA kann dazu führen, dass der Cloud-Nutzer eine Gutschrift (Strafe bzw. Pönale für den Cloud-Dienstleister) erhält. Falls die Gutschrift aber geringer ist als die Kosten, welche durch den Ausfall entstanden sind, ist das SLA nicht viel wert. Oft sind die Pönalen «nur» eine prozentuale Gutschrift auf die zu bezahlende Gebühr für die Cloud-Dienstleistung.

Um die Unveränderbarkeit (Integrität, betrifft die CSA Threats 2, 3, 4, 5, 6, 7, 12) von Daten sicherzustellen, müssen diese mit einer Prüfsumme versehen werden. Werden Daten verändert, stimmen diese nicht mehr mit der Prüfsumme überein. Dies muss beispielsweise bei der Übertragung von Daten über das Netzwerk geschehen. Gängige Transportprotokolle stellen dies sicher. Der Cloud-Provider muss ausserdem sämtliche Änderungen protokollieren. Nur so kann festgestellt werden, ob bzw. wann Informationen verändert wurden. Weiter ist darauf zu achten, dass nicht berechtigte Personen Zugriff auf Informationen haben und diese manipulieren können.

Damit es nicht zu einem Gesetzesverstoss kommt, hat der Cloud-Nutzer grundsätzlich das in der Schweiz geltende Recht (betrifft die CSA Threats 1, 8, 9, 12) zu beachten (siehe Details im Blog von letzter Woche, Abschnitt Rechtliches). Zusammengefasst bedeutet dies, dass der Cloud-Nutzer die Schutzziele in Bezug auf die Verfügbarkeit, Vertraulichkeit und Integrität sicherstellen muss. Ausserdem muss ein Unternehmen, welches Personendaten bearbeitet, die Hinweise des EDÖB beachten. Mit der Revision des Datenschutzes werden weitere Anforderungen auf die Unternehmen zukommen. Auch werden sich die Bussen bei nichteinhalten massiv erhöhen. Es macht durchaus Sinn, bereits heute die Datenschutz-Grundverordnung, der Europäischen Union zu berücksichtigen, da diese an das neue Datenschutzgesetz der Schweiz angelehnt sein wird. Die Aufbewahrungfristen von gewissen Daten sind ebenfalls einzuhalten (OR, GeBüV).

Eine Insolvenz (betrifft alle CSA Threats da sie einen Einfluss auf das Fortbestehen des Cloud-Dienstleisters haben können) des Cloud-Dienstleisters kann unangenehme Folgen haben. Der Cloud-Nutzer hat auf eine allfällige Zahlungsunfähigkeit des Cloud-Dienstleisters, am wenigsten Einfluss. Hier kann es bei der Evaluation eines Cloud-Dienstleisters helfen, Referenzen einzuholen und auf die Reputation zu achten. Die unerwartete Insolvenz eines Cloud-Anbieters kann die eigene Existenz unter Umständen auch gefährden. Auch deshalb ist es angemessen das Backup über eine zweite Technologie / Anbieter zu pflegen.

Trotz allen Massnahmen bleibt immer ein gewisses Restrisiko übrig. Wenn alle Stricke reissen und in der Authentifizierung eine Schwachstelle klafft, oder beim Datendiebstahl der verschlüsselten Daten auch noch der private Schlüssel für die Entschlüsselung der Daten abhandengekommen ist, tritt ein Szenario ein, das trotz der Beachtung aller wichtigen Punkte passieren kann. Dieses Restrisiko muss entweder akzeptiert werden oder die Daten dürfen nicht in der Cloud bearbeitet werden. Es stellt sich aber hier die berechtigte Frage, ob die Daten in der eigenen Infrastruktur wirklich besser aufgehoben sind. Grundsätzlich muss das Management, anlässlich der Erstellung der Cloud-Strategie (darüber erfahren Sie nächste Woche mehr) entscheiden, welche Restrisiken getragen oder eben nicht getragen werden sollen.

Das Thema «Cyber-Risiken» ist auch bei den Versicherungen angekommen. Diese rühren momentan kräftig die Werbetrommel, um Kunden für eine Cyber-Versicherung zu gewinnen. Das gesamte Spektrum wird eine Versicherung nicht abdecken können, aber möglicherweise einen Teil davon. Essentiell ist es aber, vor dem Abschluss einer solchen Versicherung die Restrisiken genau zu definieren und mit diesen Informationen eine Offerte einzuholen. Auf keinen Fall solle eine Versicherung aus dem Katalog, die Cyber-Risiken «allgemein» abdecken. Die Police muss genau auf die Bedürfnisse des zu versichernden Unternehmens zugeschnitten werden. Es muss definiert werden, welche Schadensumme bei welchem Schadenfall abgedeckt ist. Entscheidend ist auch das Kleingedruckte (6). Meist ist die Liste der Ausschlüsse so lang, dass die Versicherung praktisch bei jedem Ereignis auf die Ausschlüsse verweisen kann.

Fazit

Ein Restrisiko bleibt immer. Es spielt aber keine Rolle, ob die Infrastruktur in der Cloud oder On-Premises ausgeführt wird. Denn die Risiken sind fast identisch (mit Ausnahme einer allfälligen Insolvenz des Cloud-Dienstleisters). Die Cloud ist aber gegenüber dem Internet und somit auch gegenüber Cyber-Kriminellen mehr exponiert. Idealerweise werden Cloud-Anwendungen durch die Cloud-Dienstleister deshalb besser gegen Angriffe geschützt, auch weil der Betrieb der Anwendung das Kerngeschäft des Cloud-Dienstleisters ist. Er sollte bestrebt sein, dass es zu keinen unerwünschten Zwischenfällen kommt. Ansonsten wird er auf dem Markt kaum Überlebenschancen haben.

Damit Sie gegen die Risiken gewappnet sind, ist eine Cloud-Strategie ein essentielles Mittel. In der nächsten Ausgabe «Informationssicherheit in der Cloud» erfahren Sie mehr darüber.

Quellen

(1) Jossen, D. (2018). Cloud Computing. Was heisst das für mein Unternehmen? CAS IS-A 2. Hochschule Luzern.

(2) Minnich, S. (2017). Die Vorteile und Nachteile des Cloud-Computing. Zugriff am 17.07.2018. Verfügbar unter https://www.heise.de/download/blog/Die-Vorteile-und-Nachteile-des-Cloud-Computing-3713041

(3) Miller, M. (2009). Cloud Computing Pros and Cons for End Users. Zugriff am 19.07.2018. Verfügbar unter http://www.informit.com/articles/article.aspx?p=1324280

(4) Fielder, A., Alleweldt, F., Kara, S., Brown, I., Weber, V. & McSpedden-Brown, N. (2012). Cloud Computing. Zugriff am 06.08.2018. Verfügbar unter http://www.europarl.europa.eu/RegData/etudes/etudes/join/2012/475104/IPOL-IMCO_ET(2012)475104_EN.pdf

(5) Brook, J.-M., Field, S., Hargrave, V., Jameson, L., Roza, M. & Shackleford, D. (2017). The Treacherous 12. Top Threats to Cloud Computing + Industry Insights. Zugriff am 22.07.2018. Verfügbar unter https://downloads.cloudsecurityalliance.org/assets/research/top-threats/treacherous-12-top-threats.pdf

(6) Gordon, L. & Eckert, M. (ohne Datum). Wie können Cyber Risiken versichert werden? Zugriff am 13.09.2018. Verfügbar unter https://www.mme.ch/de/magazin/wie_koennen_cyber_risiken_versichert_werden/