Full Cloud Approach – Teil 4/4

Damit eine Masterarbeit den Namen einer solchen verdient, muss Wissen geschaffen, also etwas erforscht werden. Die Anforderungen an die Wissenschaftlichkeit können beispielsweise mit einer Literaturrecherche und / oder einer Umfrage erfüllt werden. Idealerweise wird beides kombiniert. Erkenntnisse aus der Literaturrecherche können beispielsweise mit einer Umfrage untermauert werden. Oder es werden einfach noch Fragen gestellt, welche in dem Zusammenhang wichtig sind.

So habe ich es bei meiner Masterarbeit auch durchgeführt. In diesem letzten Teil der Blog-Serie bekommen Sie die Resultate präsentiert.

Umfrage

Insgesamt haben 198 Personen teilgenommen. Davon arbeiten 116 Personen in einem KMU (bis 250 MA) und 82 Teilnehmer in grösseren Unternehmen. Die Auswertung der Umfrage hat ergeben, dass bereits mehrere Teilnehmende (9%) den Full Cloud Approach einsetzen oder eine Umsetzung in Planung ist. Als beliebtestes Service-Modell für den Full Cloud Approach wurde «Software as a Service» angegeben. Im Fokus auf kleine und mittelständische Unternehmen setzen inzwischen 61% der Teilnehmenden das Service-Modell Software as a Service (SaaS) ein. Die Bereitstellungsmodelle IaaS werden von 35% und PaaS von 34% der Teilnehmenden eingesetzt.

Ergebnisse der Umfrage

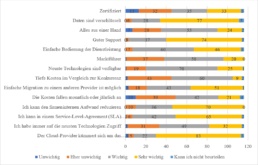

Bei der Frage «Was ist Ihnen bei einer Cloud-Dienstleistung wichtig?» ging es darum herauszufinden, welche Eigenschaften des Cloud-Anbieters für den Cloud-Nutzer unwichtig bzw. wichtig sind. Das Verlangen nach einer Zertifizierung ist für KMUs etwa gleichmässig verteilt, wobei die wenigsten eine solche als unwichtig ansehen. Interessant ist der Vergleich mit Firmen mit über 250 Mitarbeitenden. Dort haben 43 (52%) der Befragten ausgesagt, eine Zertifizierung sei sehr wichtig. KMUs hingegen ist eine Zertifizierung nur bei 33 (28%) der Teilnehmenden sehr wichtig. Im Vergleich mit grösseren Unternehmen ist ebenfalls interessant, dass die Wahl eines Marktführers von kleinen Unternehmen eher als unwichtig angesehen wurde. Das Prestige des Cloud-Anbieters scheint also kleinen Unternehmen weniger wichtig zu sein.

Die Verschlüsselung der Daten, ein guter Support, die Reduzierung des Aufwands und das Sicherstellen der System-Updates durch den Cloud-Provider scheint KMUs am wichtigsten zu sein.

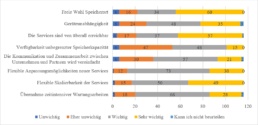

Durch den Wechsel in eine Cloud können Chancen entstehen. Mitarbeitende von KMUs gaben an, dass es am wichtigsten ist, wählen zu können, an welchem Standort (bzw. in welchem Land) die Daten gespeichert werden. Ausserdem sollten die Dienste von überall her erreichbar sein. Eine flexible Anpassungsmöglichkeit und die Übernahme zeitintensiver Wartungsarbeiten bei den Diensten wird ebenfalls als wichtig angesehen.

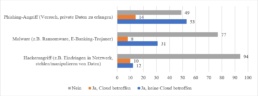

Die Auswertung der Vorfälle zeigt, wie viele Teilnehmende schon einen sicherheitsrelevanten Vorfall hatten. Erfragt wurden auch untaugliche Versuche, weil nicht erfolgreiche Angriffsversuche ebenfalls berücksichtigt werden müssen. Nehmen diese zu, ist es eine Frage der Zeit, bis ein Angriff erfolgreich ist. In den Kategorien «Phishing», «Malware» und «Hackerangriff» waren insgesamt 32 Teilnehmende der Umfrage mit einer Cloud-Dienstleistung schon einmal betroffen. Zehn Teilnehmer gaben sogar an, dass sie von einem Hackerangriff betroffen waren. Das bedeutet, dass bei fast jedem zehnten Unternehmen schon einmal in das Netzwerk eingedrungen worden ist und/oder Daten gestohlen, beziehungsweise manipuliert, worden sind.

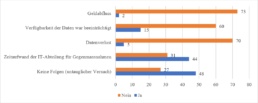

Die von einem Sicherheitsvorfall betroffenen Teilnehmenden mussten angeben, mit welchen Folgen sie konfrontiert wurden. Die meisten gaben an, dass es entweder keine Folgen gab oder der Zeitaufwand für Gegenmassnahmen das grösste Problem darstellten.

Als weitere Folgen wurden administrative Arbeiten angegeben, wie Restore von Daten oder Durchführung von Awareness-Schulungen. Ob zusätzliche Sicherheitsmassnahmen getroffen wurden, beantworteten 35 Teilnehmende mit Nein und 40 Teilnehmende mit Ja. Für Ja-Antworten konnten die Teilnehmenden angeben, welche Sicherheitsmassnahmen getroffen wurden. 18 Teilnehmende gaben an, dass danach in irgendeiner Art und Weise Schulungen der Mitarbeitenden durchgeführt wurden (Awareness-Schulungen). Ausserdem wurden auch technische Massnahmen umgesetzt, wie beispielsweise die Einführung einer Mehr-Faktor-Authentifizierung, besseres Backup oder Firewalls mit erweiterten Funktionen. Nur 5 Teilnehmende gaben an, eine Anzeige eingereicht zu haben. Die 70 anderen Teilnehmenden gaben an, dass es keinen Nutzen mit sich bringt (Angreifer nicht identifizierbar), oder die Anzeige nur mit Aufwand verbunden ist, oder der Schaden zu gering war.

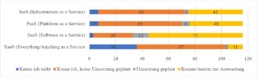

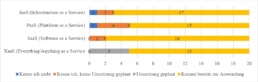

Die Auswertung der Bekanntheit der Service-Modelle zeigt, dass XaaS bisher noch den wenigsten bekannt war, und eine Umsetzung in diese Richtung kein Thema ist. Immerhin gaben 11 Teilnehmende an, bereits den Full Cloud Approach umgesetzt zu haben (Definition Full Cloud Approach im ersten Blog). Bei 71 Unternehmen ist das Service-Modell SaaS bereits in irgendeiner Form im Einsatz. IaaS und PaaS sind zwar bekannt, die meisten gaben aber an, keine Umsetzung in diesem Bereich zu planen.

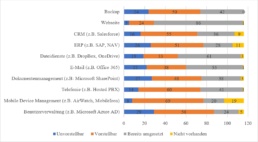

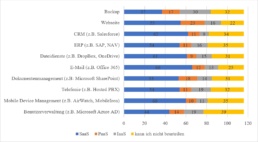

Bei den meisten Services können sich die Teilnehmenden vorstellen, diese in einer Cloud zu betreiben, oder sie haben dies bereits umgesetzt. Das Hosting der Website in der Cloud scheint bereits eine beliebte Methode zu sein. Vermutlich, weil dort oft auch nur öffentliche Daten abgespeichert sind. Der Betrieb von Telefonie und Mobile Device Management in der Cloud wird bei den meisten als vorstellbar angesehen.

Bei der Frage, welches Service-Modell für den Betrieb in der Cloud am ehesten geeignet ist, gibt es einen klaren Favoriten. Bei den Teilnehmenden würde dies mit SaaS geschehen. Besonders geeignet für das Service-Modell SaaS, werden die Dienste CRM, Dateidienste, E-Mail und Mobile Device Management gesehen. 30 Teilnehmende sehen beim Backup auch ein erhöhtes Potential für das Service-Modell IaaS. Eine mögliche Erklärung dafür wäre, dass IaaS eine hohe Flexibilität in der Bereitstellung bietet. Beispielsweise können Cloud-Nutzer dort sichere Methoden zur Verschlüsselung der Daten einsetzen.

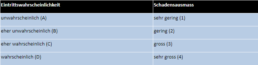

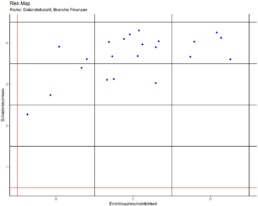

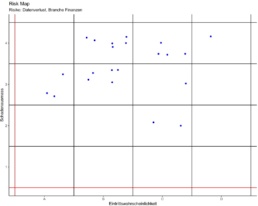

Im zweiten Teil der Blog-Serie wurden bekannte Risiken bzw. Bedrohungen vorgestellt. Die Teilnehmenden wurden gebeten, für jedes Risiko die Eintrittswahrscheinlichkeit sowie das Schadenausmass anzugeben. Bei der Eintrittswahrscheinlichkeit wurden zwischen unwahrscheinlich (A), eher unwahrscheinlich (B), eher wahrscheinlich (C) und wahrscheinlich (D) unterschieden. Beim Schadenausmass liegt die Abstufung zwischen sehr gering (1), gering (2), gross (3) und sehr gross (4). Diese beiden Möglichkeiten ergeben auf einer Koordinatenachse jeweils Schnittpunkte. Die Anordnung der Punkte innerhalb der Quadrate ist zufällig. Die Achsen sind zwar wie bei einer klassischen Risk Map, die Farbgebung entspricht jedoch einer Heat Map. Die Heat Maps wurden mit der statistischen Programmiersprache R erstellt.

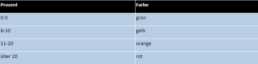

An den Rändern der Spalten und Zeilen wird jeweils der Prozentwert der Eintrittswahrscheinlichkeit (A, B, C und D) sowie des Schadenausmasses (1, 2, 3 und 4) angegeben. Ausserdem werden die Prozentwerte, ausgehend von der Gesamtzahl der Teilnehmenden, in den Quadraten eingetragen. Diese Werte sind nach folgendem Schema eingefärbt:

Für den Datendiebstahl durch einen Hackerangriff liegt die Einschätzung der Eintrittswahrscheinlichkeit bei eher unwahrscheinlich (B). Als unwahrscheinlich (A) wird der Eintritt nur von 4% der Teilnehmenden bezeichnet. Das Schadenausmass wird mit einer Einstufung zwischen gering (2) und sehr gross (4) bewertet. Als sehr gering (1) wird der Schaden nur von 6% der Teilnehmenden bezeichnet. Grundsätzlich kann hier gesagt werden, dass das Risiko eines Datendiebstahls sehr unterschiedlich bewertet wird. Eine eindeutige Neigung ist nicht sichtbar. Tendenziell wird aber der Eintritt des Risikos als wahrscheinlich und der Schaden als gross bewertet, denn fast die Hälfte aller Teilnehmenden bewerten die Eintrittswahrscheinlichkeit mit C (eher wahrscheinlich).

Die Bewertung der Eintrittswahrscheinlichkeit des Szenarios Datenverlust(z.B. durch fehlendes Backup), ist eher tief. Fast die Hälfte der Teilnehmenden gab an, dass ein Eintritt eher unwahrscheinlich (B) ist. Das Schadenausmass wird von gering (2) bis sehr gross (4) eingeschätzt.

Keine Verfügbarkeit der Daten, was beispielsweise bei einem Hackerangriff vorkommen kann, wird von den Teilnehmenden als grosses Risiko eingestuft. Die Eintrittswahrscheinlichkeit ist eher wahrscheinlich (C) und das Schadenausmass wird als gross (3) angesehen.

Das Risiko, welches die Integrität der Informationen beeinflusst, wurde mit einer eher unwahrscheinlichen (B) Eintrittswahrscheinlichkeit, jedoch mit einem grossen (3) Potential für Schäden eingestuft. Somit ergab die Umfrage bei 22% der Teilnehmenden eine Risikobewertung von «3B».

Die Auswertung der Risiken Datendiebstahl und Datenverlust zeigt, dass Teilnehmende aus der Branche Finanzen die Eintrittswahrscheinlichkeit ähnlich einschätzen, tendenziell aber das Schadenausmass als grösser bewerten. Beim Risiko eines Datendiebstahls schätzen 73% der Teilnehmenden aus der Branche Finanzen das Schadenausmass mit sehr hoch (4) ein und 25% mit hoch (3).

Beim Risiko eines Datenverlustes schätzen 50% der Teilnehmenden das Schadenausmass mit sehr hoch (4) und 40% mit hoch (3) ein.

Insgesamt (auch Teilnehmende, welche in einem grossen Unternehmen arbeiten) haben bereits 15 Teilnehmende den Full Cloud Approach (XaaS) umgesetzt und 5 Teilnehmende planen eine Umsetzung in diese Richtung. Davon geben 13 Teilnehmende an, in der Branche «Informatik, Telekommunikation und Elektronik» zu arbeiten. Als weitere Branchen werden Baugewerbe, Dienstleistungen und Finanzen angegeben. Folgende Grafik zeigt die Auswahl der Teilnehmenden, welche XaaS bereits anwenden oder eine Umsetzung geplant haben.

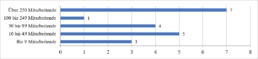

Unter den Unternehmen, welche einen Full Cloud Approach anwenden oder planen, sind alle Grössen vertreten. Folgende Grafik zeigt ebenfalls die Auswahl der Teilnehmenden, welche XaaS bereits anwenden oder eine Umsetzung geplant haben.

Teilnehmende mit bereits umgesetztem oder geplantem Full Cloud Approach bevorzugen das Service-Modell SaaS. Eine Umsetzung mit PaaS käme am wenigsten in Frage.

Fazit

Die Auswertung der Resultate der Umfrage in Bezug auf die Risiken zeigt, dass die Einschätzung der Teilnehmenden sehr unterschiedlich ist. Dies ist vermutlich auf eine eher unsichere Haltung gegenüber Cloud-Dienstleistungen zurückzuführen. Beim Risiko «Datendiebstal» ist eine Neigung sichtbar, die zeigt, dass das Vertrauen des Cloud-Nutzers in Cloud-Dienstleistungen diesbezüglich noch Verbesserungspotential aufzeigt.

Die Wahrscheinlichkeit des Eintritts einer Gefahr, welche sich auf Werte eines Unternehmens auswirkt, ist schwierig zu ermitteln. Es sind reine Schätzwerte und eigene Eindrücke, beziehungsweise Erfahrungswerte, welche die Bewertung der Wahrscheinlichkeit beeinflussen. Das Schadenausmass muss jedes Unternehmen für sich selbst herausfinden, denn nicht alle Informationen haben denselben Wert. Wird die Wahrscheinlichkeit und der potentielle Schaden als hoch eingestuft, sind Massnahmen erforderlich. Diese müssen so angewendet werden, dass sie eine Verringerung der Eintrittswahrscheinlichkeit und des Schadenausmasses zur Folge haben. Einige Beispiele zu Sicherheitsmassnahmen wurden im vorletzten Blog bereits vorgestellt.

Diese Resultate zeigen auch, dass in der Finanzbranche ein Diebstahl oder Datenverlust gemäss der Einschätzung der befragten Personen einen hohen Schaden anrichten würde. Bei der Auswertung mit allen Branchen wurde beim Datendiebstahl ein Schadenausmass «sehr hoch» von 35% ermittelt. Bei der Finanzbranche wurde dieses Schadenausmass von mehr als doppelt so vielen Teilnehmenden als «sehr hoch» (73%) bewertet.

Als wichtigste Kriterien, welche ein Cloud-Dienstleister bieten sollte, wurde die Verschlüsselung der Daten, ein guter Support, die Aufwandreduktion und das Sicherstellen von Systemupdates angesehen. Mit Ausnahme der Verschlüsselung treffen diese Kriterien auf das beliebteste Service-Modell (SaaS) zu. Die freie Standortwahl, die örtlich unbeschränkte Zugriffsmöglichkeit, flexible Anpassungsmöglichkeiten und die Übernahme zeitintensiver Wartungsarbeiten wurde von den Teilnehmenden als Chancen mit hoher Wichtigkeit angegeben.

Es ist nicht möglich, eine absolute Sicherheit zu garantieren. Deshalb ist es wichtig, dass die Unternehmensleitung einen risikobasierten Ansatz verfolgt und dabei die Restrisiken beim Nutzen einer Cloud-Dienstleistung kennt und entweder akzeptiert, versichert oder sich von einer Cloud-Nutzung distanziert. Dies gilt auch für den Einsatz aller IT-Dienstleistungen in der Cloud. Sind alle Risiken auf einem akzeptablen Niveau und die organisatorischen, technischen sowie rechtlichen Anforderungen geklärt, steht dem Full Cloud Approach nichts mehr im Weg.