Informationssicherheit

Dabei werden die Angriffe auf digitale Informationen von Unternehmen und Privatpersonen a: zunehmend professioneller und b: immer häufiger ausgeführt. Die Erfüllung aktueller Anforderungen an die eigene «Informationssicherheit» und der «Schutz der eigenen Daten» sind für jedes Unternehmen nicht mehr wegzudenken.

Die Norm ISO 27001

Die Norm ISO 27001 unterstützt diese Anforderungen massgeblich mit dem Aufbau eines InformationsSicherheits-ManagementSystem (ISMS). Wir bringen profundes Wissen und die Erfahrungen mit, um das ISO-Framework in Ihrem Unternehmen aufzubauen, zu unterhalten und stetig weiterzuentwickeln.

Folgende Management-Systeme erhöhen Ihre Sicherheit:

Die Norm ISO 27001 definiert Anforderungen, Anwendungsbereiche, Regeln, Tools und Methoden, um die Informationssicherheit in einer Organisation zu gewährleisten. Sie basiert auf einer fundierten Risiko-Einschätzung und verfolgt einen prozessorientierten Top-Down-Ansatz (Top-Management, Führungspersonen, Fachspezialisten, Mitarbeiter, Partner, Kunden, weitere Stellen).

Die Norm ISO 27701 behandelt das Thema «Datenschutz» und ist eine Erweiterung des ISMS (ISO 27001). Hierbei geht es um Datenschutzbestimmungen, Leitlinien für den «Schutz der Privatsphäre», die Umsetzung der «Dokumentations- und Auskunftspflicht» sowie den generellen Umgang mit «personenbezogenen Daten» im eigenen Unternehmen.

Die Norm ISO 22301 verlangt, dass die Informationssicherheit auch in einer Krisensituation gewährleistet bleibt. Vorbereitungen auf einen möglichen Notfall (kompletter Systemausfall, Hacking-Zugriff auf das Firmen-Netzwerk und Verschlüsselung aller Daten, etc) werden getroffen, um die negativen Folgen einzugrenzen und ein Überleben des Unternehmens sicherzustellen

Die Anforderungen an die Informationssicherheit steigen stetig – Gesetzliche und regulative Anforderungen sind immer aufwändiger zu erfüllen.

Einrichten, Realisieren, Betreiben und Optimieren eines dokumentierten Informationssicherheits-Managementsystems.

Ihre Experten – Unser ISO-Team

Das ISO-Team verfügt über langjährige Erfahrung in der Informationssicherheit und dem Datenschutz. Als CIO, CISO oder Auditor wurde das notwendige Wissen aufgebaut und hilft Ihnen auch Ihre Anforderungen erfolgreich umzusetzen.

Andreas Wisler hat innerhalb kürzester Zeit ein an die Strukturen der Clienia-Gruppe angepasstes ISMS aufgebaut. Die Struktur und die Dokumente sind ausführlich, wir sehen mit ihm einer Zertifizierung nach ISO 27001 positiv entgegen. Als CISO geht er fachlich kompetent vor und zeichnet sich durch pragmatisches Vorgehen aus.

Peter Steiner | CIO, Clienia Management AG

Die Informationssicherheit ist im Gesundheitswesen essentiell. Die HIN unternimmt alles zum Schutz der sensitiven Daten. Die goSecurity AG hat uns bei der Erstellung der notwendigen Unterlagen und Prozessanpassungen sowie proaktiver Unterstützung bis zur erfolgreichen Zertifizierung begleitet. Zudem konnten intern Ressourcen gespart werden.

Lucas Schult | CEO, Health Info Net AG

Die goSecurity AG hat unsere Situation schnell erkannt und die notwendigen Korrekturen angebracht, so dass wir die Zertifizierung erfolgreich bestanden haben.

Ron Ott | IT-Security Specialist, Swiss FTS

Jeden Tag werden neue Schwachstellen erkannt und ausgenutzt. Als IT-Betriebsorganisator ist der Schutz davor essenziell. Die ISO-Zertifizierung zeigt, dass wir dies sehr ernst nehmen. Die goSecurity AG hat uns ideal auf das Audit vorbereitet.

Patrick Mathers | CEO, VSHN AG

Die goSecurity AG hat unsere hohen Anforderungen an die Informationssicherheit gut erkannt und uns erfolgreich zur Zertifizierung begleitet.

Oliver Brunner | CISO, Bär & Karrer AG

Pakete

Nur Dokumente

ab CHF 32'150.-

- Projektplan

- Reihenfolge der Dokumente

- IS-Politik

- Audit-Konzept

- Informationssicherheitsrichtlinie

- Klassifizierungskonzept

- Nichtkonformitäten / Divergenz / Verbesserungen

- Risiko-Management

- Incident Management

ISMS-Vorgaben und Erklärungen >

- Lenkung des ISMS und seiner Dokumente

- Klassifizierung von Informationen

- Informationssicherheits-

richtlinie - Identifikation der Anforderungen

- Nichtkonformitäten / Divergenz / Verbesserungen

- Risiko-Management

- Sicherheitsrichtlinie für Lieferanten

- Audit Konzept

- Erklärung zur Anwendbarkeit (SOA)

- Interne und externe Kommunikation

- keine enthalten

- Zulässiger Gebrauch

- Mitarbeiter-Prozesse

- Vertraulichkeitserklärung

- Training und Awareness

- Rollenbeschreibung

- Grundbegriffe

- Pflichtenheft Datenschutz-Verantwortlicher

- Pflichtenheft CISO

- keine enthalten

- Einrichtung Confluence

Basis

ab CHF 49'250.-

- Projektplan

- Reihenfolge der Dokumente

- IS-Politik

- DS-Politik

- Audit-Konzept

- Informationssicherheitsrichtlinie

- Klassifizierungskonzept

- Nichtkonformitäten / Divergenz / Verbesserungen

- Risiko-Management

- Incident Management

ISMS-Vorgaben und Erklärungen >

- Lenkung des ISMS und seiner Dokumente

- Klassifizierung von Informationen

- Identifikation der Anforderungen

- ISMS-Kontext und Anwendungsbereich

- Sicherheitsrichtlinie für Lieferanten

- Audit Konzept

- Erklärung zur Anwendbarkeit (SOA)

- Interne und externe Kommunikation

- Physische Sicherheit

- Zulässiger Gebrauch

- Mitarbeiter-Prozesse

- Vertraulichkeitserklärung

- Training und Awareness

- Rollenbeschreibung

- Grundbegriffe

- Pflichtenheft Datenschutz-Verantwortlicher

- Pflichtenheft CISO

- IT-Konzept

- Backup-Konzept

- Firewall-Konzept

- Netzwerk-Sicherheit

- Zugriffskontroll-Konzept

- Einrichtung Confluence

- Einrichtung Jira

- Risiko-Analyse in Jira

- Erklärung zur Anwendbarkeit in Jira

- Durchführung Internes Audit

- Mithilfe Definition KPIs

- Begleitung Management Review

- 30 Beratungsstunden

Medium

ab CHF 63'450.-

Alles aus Basis +

- IT-Strategie

- IT-Konzept

- Active Directory Konzept

- Backup-Konzept

- Change Management

- Cloud-Konzept

- Configuration Management

- Datenbank-Konzept

- Entsorgungs-Konzept

- Entwicklungs-Konzept

- Firewall-Konzept

- Krypto-Konzept

- Netzwerk-Sicherheit

- Serverraum-Konzept

- Zugriffskontroll-Konzept

- Einrichtung Confluence

- Einrichtung Jira

- Risiko-Analyse in Jira

- Erklärung zur Anwendbarkeit in Jira

- Durchführung Internes Audit

- Mithilfe Definition KPIs

- Begleitung Management Review

- 40 Beratungsstunden

Premium

ab CHF 78'500.-

Alles aus Basis +

- Business Continuity Management

- Notfallplan (Vorlage)

- IT-Strategie

- IT-Konzept

- Active Directory Konzept

- Backup-Konzept

- Change Management

- Cloud-Konzept

- Configuration Management

- Datenbank-Konzept

- Entsorgungs-Konzept

- Entwicklungs-Konzept

- Firewall-Konzept

- Krypto-Konzept

- Log- und SIEM-Konzept

- Netzwerk-Sicherheit

- Serverraum-Konzept

- Zugriffskontroll-Konzept

- Einrichtung Confluence

- Einrichtung Jira

- Risiko-Analyse in Jira

- Erklärung zur Anwendbarkeit in Jira

- Durchführung Internes Audit

- Mithilfe Definition KPIs

- Begleitung Management Review

- 50 Beratungsstunden

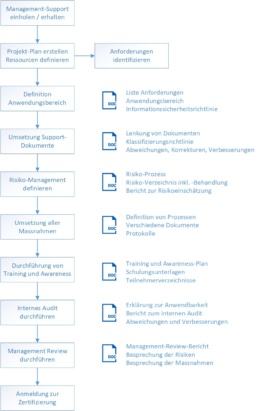

Ablauf zur Zertifizierung

Wie kann ein Unternehmen nun den Weg in Richtung ISO 27001 einschlagen? Welche Dinge gilt es in welcher Reihenfolge umzusetzen?

Nachfolgende Schritte zeigen einen pragmatischen Weg zu einer erfolgreichen Zertifizierung auf:

1. Unterstützung Management Projekt-PlanungIST-Aufnahme

2. Anwendungsbereich definieren Schnittstellen beschreiben Kontext und interessierte Parteien

3. Aufbau ISMS z.B. mit Confluence und Jira z.B. SharePoint z.B. Intervalid

4. Lenkung von Dokumenten Klassifizierung von Informationen

5. Risiko-Prozess definieren Risiko-Workshop durchführen

6. Konzepte und Strategien Audit-Konzept / Werte-Management / etc.

7. Dokumente für Mitarbeitende Zulässiger Gebrauch / Training und Awareness / etc.

8. Technische Dokumente Access Control / Backup-Konzept / Firewall-Konzept / etc.

9. Internes Audit Management Review

10. Anmeldung zur Zertifizierung Durchführen Zertifizierungsaudit

Ablauf zur Zertifizierung

Wie kann ein Unternehmen nun den Weg in Richtung ISO 27001 einschlagen? Welche Dinge gilt es in welcher Reihenfolge umzusetzen?

Nachfolgende Schritte zeigen einen pragmatischen Weg zu einer erfolgreichen Zertifizierung auf:

- Unterstützung der Geschäftsleitung einholen

- Projekt-Plan erstellen

- Erster Workshop: erarbeiten des Umfangs, der Eigenleistungen, Tools & Methoden

- Anforderungen und Rahmenbedingungen ermitteln (Interessenvertreter, vertragliche und rechtliche Anforderungen). Dazu sollten unter anderem die folgenden Fragen beantwortet werden:

- Welche Geschäftsprozesse gibt es, und wie hängen diese mit den Geschäftszielen zusammen?

- Welche Geschäftsprozesse hängen von einer funktionierenden, also einer ordnungsgemäss und anforderungsgerecht arbeitenden IT ab?

- Welche Informationen werden für diese Geschäftsprozesse verarbeitet?

- Welche Informationen sind besonders wichtig und damit in Bezug auf Vertraulichkeit, Integrität und Verfügbarkeit schützenswert und warum (zum Beispiel personenbezogene Daten, Kundendaten, strategische Informationen, Geheimnisse wie Entwicklungsdaten, Patente, Verfahrensbeschreibungen)?

- Gibt es Partner, Kunden oder weitere Stellen, die Zugriff auf Firmenwerte benötigen?

- Welche vertraglichen Anforderungen müssen erfüllt werden?

- Gibt es rechtliche Vorschriften, die es einzuhalten gilt?

- Anwendungsbereich definieren (welcher Bereich soll zertifiziert werden?)

- Informationssicherheitsrichtlinie erstellen

- Unterstützende Vorgaben definieren und Konzepte erstellen (z.B. Lenkung der Dokumente, Klassifizierung von Informationen, etc.)

- Prozess zur Risiko-Einschätzung definieren (Prozesse erstellen, Assets (Werte) erfassen, Kritikalität festlegen)

- Risiko-Einschätzung durchführen

- Umsetzung der daraus entstehenden Massnahmen

- Durchführung von Training- und Awareness-Schulungen

- Internes Audit durchführen (Überprüfung der 114 Controls aus ISO 27002)

- Management-Bewertung durchführen

- Anmeldung zur Zertifizierung (nach ca. sechs Monaten kann diese erfolgen)

- Durchführen des ISO-27001-Audits durch akkreditierte Stelle in zwei Stufen

Bei der Zertifizierung nach ISO 27001 versuchen sich die Auditoren in die Lage des Unternehmens zu versetzen und selber die Risikostellen zu identifizieren. Anschliessend werden diese mit denjenigen des Unternehmens verglichen. Sind alle vorhanden? Sind weitere erkannt worden? Werden entsprechende Massnahmen abgeleitet? Erst danach werden die entsprechenden Massnahmen genauer angeschaut. Dabei geht es weniger um die technischen Details, sondern um die korrekte Erkennung und das Einleiten von Massnahmen. Diese Schritte müssen zwingend dokumentiert werden. Protokolle der Managementsitzungen und internen Audits bilden einen weiteren Kontrollpunkt der Auditoren. Sind auch hier Risiken und passende Massnahmen enthalten sowie Umsetzungen durchgeführt?

Film ab!

Gehen Sie mit Hilfe unserer Expertenvideos den Schritt zur erfolgreichen ISO-Zertifizierung und erhalten Sie unsere Videos einmalig zum Sonderpreis!

ISO-Blog

Andreas Wisler berichtet unregelmässig über alles spannende Rund um die Informationssicherheit, den Datenschutz und die diversen Normen der ISO 27000er-Reihe.