ISO 27001 – Ausweis für Ihre Informationssicherheit

Informationssicherheit ist ein aktuelles Thema. Viele Firmen möchten die eigenen und fremden Daten sicher aufbewahren und schützen. Um für Kundinnen und Kunden, Lieferanten und Partner auch einen Beweis zu haben, wird eine Zertifizierung nach ISO 27001 immer wichtiger. ISO 27001 ist ein Framework, um ein Informationssicherheitsmanagementsystem, kurz ISMS aufzubauen, zu unterhalten und stetig weiterzuentwickeln.

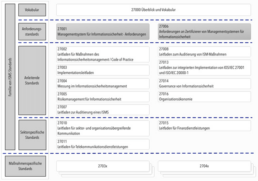

Das Framework besteht aus verschiedenen (Sub-) Standards. Laufend kommen weitere dazu, vor allem im Bereich der sektionsspezifischen Standards in bestimmten Bereichen wie Telekommunikation, Gesundheitswesen, Energieversorgung.

Quelle: kes.info

Für die eigene Unternehmung sind ISO 27001 und ISO 27002 die wichtigen Dokumente. Folgende Verzeichnisstruktur haben die beiden Dokumente:

ISO 27001:2013

Titel aus der deutschen Übersetzung „Informationstechnik – IT-Sicherheitsverfahren – Informationssicherheits-Managementsysteme – Anforderungen (ISO/IEC 27001:2013 + Cor. 1:2014)“, käuflich erwerbbar beim Beuth Verlag GmbH, Berlin.

- 0 Einleitung

- 1 Anwendungsbereich

- 2 Normative Verweisungen

- 3 Begriffe

- 4 Kontext der Organisation

- 4.1 Verständnis der Organisation und ihres Kontexts

- 4.2 Verständnis der Bedürfnisse und Erwartungen interessierter Parteien

- 4.3 Festlegung des Geltungsbereichs des ISMS

- 4.4 Informationssicherheitsmanagementsystem

- 5 Führung

- 5.1 Führung und Engagement

- 5.2 Leitlinie

- 5.3 Organisatorische Aufgaben, Zuständigkeiten und Befugnisse

- 6 Planung

- 6.1 Massnahmen zum Umgang mit Risiken und Chancen

- 6.2 Informationssicherheitsziele und Pläne für deren Erreichung

- 7 Unterstützung

- 7.1 Ressourcen

- 7.2 Kompetenz

- 7.3 Bewusstsein

- 7.4 Kommunikation

- 7.5 Dokumentierte Informationen

- 8 Einsatz

- 8.1 Einsatzplanung und -kontrolle

- 8.2 Informationssicherheitsrisikoeinschätzung

- 8.3 Informationssicherheitsrisikobehandlung

- 9 Leistungsauswertung

- 9.1 Überwachung, Messung, Analyse und Auswertung

- 9.2 Internes Audit

- 9.3 Prüfung durch die Leitung

- 10 Verbesserung

- 10.1 Fehler und Korrekturmassnahmen

- 10.2 Laufende Verbesserung

ISO 27002:2013

Titel aus der deutschen Übersetzung „Informationstechnik – IT-Sicherheitsverfahren – Leitfaden für das Informationssicherheits-Management (ISO/IEC FDIS 27002:2013)“, käuflich erwerbbar beim Beuth Verlag GmbH, Berlin.

- 0 Einleitung

- 1 Anwendungsbereich

- 2 Normative Verweisungen

- 3 Begriffe

- 4 Aufbau dieser Norm

- 5 Informationssicherheitsleitlinien

- 5.1 Vorgaben der Leitung zur Informationssicherheit

- A.6 Organisation der Informationssicherheit

- 6.1 Interne Organisation

- 6.2 Mobilgeräte und Telearbeit

- 7 Personalsicherheit

- 7.1 Vor der Einstellung

- 7.2 Während der Anstellung

- 7.3 Beendigung und Wechsel der Anstellung

- 8 Management von organisationseigenen Werten

- 8.1 Verantwortung für organisationseigene Werte

- 8.2 Klassifizierung von Informationen

- 8.3 Handhabung von Speicher- und Aufzeichnungsmedien

- 9 Zugriffskontrolle

- 9.1 Geschäftliche Anforderungen in Bezug auf die Zugriffskontrolle

- 9.2 Benutzerverwaltung

- 9.3 Benutzerverantwortung

- 9.4 Kontrolle des Zugangs zu Systemen und Anwendungen

- 10 Kryptographie

- 10.1 Kryptographische Massnahmen

- 11 Schutz vor physischem Zugang und Umwelteinflüssen

- 11.1 Sicherheitsbereiche

- 11.2 Sicherheit von Betriebsmitteln

- 12 Betriebssicherheit

- 12.1 Betriebsverfahren und Zuständigkeiten

- 12.2 Schutz vor Malware

- 12.3 Backup

- 12.4 Protokollierung und Überwachung

- 12.5 Kontrolle von Betriebssoftware

- 12.6 Technisches Schwachstellenmanagement

- 12.7 Auswirkungen von Audits auf Informationssysteme

- 13 Sicherheit in der Kommunikation

- 13.1 Netzwerksicherheitsmanagement

- 13.2 Informationsübertragung

- 14 Anschaffung, Entwicklung und Instandhaltung von Systemen

- 14.1 Sicherheitsanforderungen für Informationssysteme

- 14.2 Sicherheit in Entwicklungs- und Unterstützungsprozessen

- 14.3 Prüfdaten

- 15 Lieferantenbeziehungen

- 15.1 Informationssicherheit bei Lieferantenbeziehungen

- 15.2 Management der Dienstleistungserbringung durch Lieferanten

- 16 Management von Informationssicherheitsvorfällen

- 16.1 Management von Informationssicherheitsvorfällen und Verbesserungen

- 17 Informationssicherheitsaspekte des Betriebskontinuitätsmanagements

- 17.1 Aufrechterhaltung der Informationssicherheit

- 17.2 Redundanzen

- 18 Richtlinienkonformität

- 18.1 Einhaltung gesetzlicher und vertraglicher Anforderungen

- 18.2 Informationssicherheitsprüfungen

Management-Anforderungen

Nur mit dem Auftrag der Geschäftsleitung ein ISMS aufzubauen, ist es für die GL nicht getan. Mit der Überarbeitung im Jahr 2013 kamen weitere Anforderungen dazu, die die GL in die Pflicht nehmen. Die Norm definiert die folgenden Anforderungen, die es zu erfüllen gibt:

- Übernahme der Gesamtverantwortung für die Informationssicherheit

- Informationssicherheit in alle Prozesse und Projekte integrieren

- Informationssicherheit steuern und aufrechterhalten

- Erreichbare Ziele setzen

- Sicherheitskosten gegen Nutzen abwägen

- Vorbildfunktion

In der Norm 100-1 des BSI (Bundesamt für Sicherheit in der Informationstechnik Deutschland) steht dazu folgendes:

„Wenn Zielvorgaben aufgrund fehlender Ressourcen nicht erreichbar sind, sind hierfür nicht die mit der Umsetzung betrauten Personen verantwortlich, sondern die Vorgesetzten, die unrealistische Ziele gesetzt bzw. die erforderlichen Ressourcen nicht bereitgestellt haben.“

Dies zeigt, dass es nicht reicht, sich zur Informationssicherheit zu bekennen, sondern diese muss aktiv gesteuert und zum Erfolg gebracht werden.

Geforderte Dokumente

Aus den Anforderungen der beiden Normen ergeben sich einige Dokumente, die zwingend oder empfohlen sind, zu erstellen sind. Es handelt sich dabei um die folgenden Dokumente:

- Verfahren zur Lenkung von Dokumenten und Aufzeichnungen

Regelwerk für die Erstellung, Genehmigung, Verteilung und Aktualisierung von Dokumenten und Aufzeichnungen - Verfahren zur Identifikation der Anforderungen

Vorgehensweise für die Identifikation amtlicher, gesetzlicher, vertraglicher und anderer Verpflichtungen - Anwendungsbereich des Informationssicherheits-Managementsystems

Definition von Werten (Assets), Standorten, Technologien, etc. innerhalb des Anwendungsbereiches - Informationssicherheitsleitlinie

Steuerung des Informationssicherheits-Managements (auf Management-Ebene) - Methodik zur Risikoeinschätzung und Risikobehandlung

Beschreibung der Methodik zum Umgang mit Informationsrisiken - Verzeichnis zur Risikoeinschätzung

Ergebnis der Einschätzung von Werten, Bedrohungen und Schwachstellen - Verzeichnis zur Risikobehandlung

Ein Verzeichnis für jedes inakzeptable Risiko und die getroffenen Massnahmen - Erklärung zur Anwendbarkeit

Zielsetzung und Anwendbarkeit jeder Massnahme nach Anhang A der ISO 27001 feststellt (entspricht den 114 Controls aus ISO 27002) - Verfahren für interne Audits

beschreibt wie Auditoren ausgewählt werden, wie Audit-Programme erstellt, wie Audits durchgeführt und wie Audit-Ergebnisse protokolliert werden - Korrektur-Verfahren

beschreibt das Verfahren zur Umsetzung von Korrektur- und Vorbeugungs-Massnahmen - Protokoll zur Management-Bewertung

ein Formblatt für die Protokollierung des Management-Reviews (Bewertung der Angemessenheit des ISMS) - Risikobehandlungsplan

Beschreibung der umzusetzenden Massnahmen, der Verantwortlichen für die Umsetzung, der Fristen und der Ressourcen

Erfolgreicher Abschluss

Ein ISMS gilt dann als erfolgreich abgeschlossen, wenn folgende Punkte erfüllt sind:

- es gibt eine definierte Leitlinie, welche sich an den Zielen und Massnahmen der Geschäftszielen orientiert und an das Vorgehen zum Management der Informationssicherheit der Unternehmenskultur angepasst ist,

- ein Budget für Informationssicherheitsmanagement zugeteilt wurde und die Aktivitäten zur Informationssicherheit von der Leitung (Topmanagement) unterstützt werden,

- in der Organisation das Verständnis für die Anforderungen an Informationssicherheit verbreitet ist, Risikoanalysen durchgeführt und Notfallvorsorge betrieben wird,

- die Benutzer hinreichend für Informationssicherheit sensibilisiert und geschult sind und die geltenden Sicherheitsvorgaben und Regelungen kennen sowie

- ex existiert ein Sicherheitsprozess mit einer regelmässig wiederholten Beurteilung und Verbesserung des ISMS.

Ablauf zur Zertifizierung

Die goSecurity GmbH durfte in der Vergangenheit verschiedene Unternehmen erfolgreich zur ISO 27001-Zertifizierung begleiten. Folgender Ablauf hat sich dabei bewährt:

- Unterstützung der Geschäftsleitung einholen

- Projekt-Plan erstellen

- Anforderungen und Rahmenbedingungen ermitteln (Interessenvertreter, vertragliche und rechtliche Anforderungen). Dazu sollten unter anderem die folgenden Fragen beantwortet werden:

- Welche Geschäftsprozesse gibt es und wie hängen diese mit den Geschäftszielen zusammen?

- Welche Geschäftsprozesse hängen von einer funktionierenden, also einer ordnungsgemäss und anforderungsgerecht arbeitenden IT ab?

- Welche Informationen werden für diese Geschäftsprozesse verarbeitet?

- Welche Informationen sind besonders wichtig und damit in Bezug auf Vertraulichkeit, Integrität und Verfügbarkeit schützenswert und warum (z. B. personenbezogene Daten, Kundendaten, strategische Informationen, Geheimnisse wie Entwicklungsdaten, Patente, Verfahrensbeschreibungen)?

- Gibt es Partner, Kunden oder weitere Stellen, die Zugriff auf Firmenwerte benötigen?

- Welche vertraglichen Anforderungen müssen erfüllt werden?

- Gibt es rechtliche Vorschriften, die es einzuhalten gilt?

- Anwendungsbereich definieren (welcher Bereich soll zertifiziert werden?)

- Informationssicherheitsrichtlinie erstellen

- Vorgaben zur Lenkung von Dokumenten definieren

- Prozess zur Risikoeinschätzung etablieren (Prozesse erfassen, Assets (Werte) definieren), Kritikalität definieren)

- Risikoeinschätzung durchführen

- Umsetzung der daraus entstehenden Massnahmen

- Durchführung von Trainings und Awareness-Schulungen

- mit ISMS starten

- Internes Audit durchführen (Überprüfung der 114 Controls aus ISO 27002)

- Management-Review durchführen

- Anmeldung zur Zertifizierung

- Durchführen des ISO 27001-Audits durch akkreditierte Stelle

Leider können wir Ihnen nicht alle Schritte abnehmen. Gerade die Beschreibung von Prozessen, das Erfassen von Assets (Firmenwerten) und der damit verbundenen Risikoanalyse können Sie besser und schneller durchführen, kennen Sie doch Ihr Unternehmen viel besser, als wir es in dieser Zeit kennenlernen können. Jedoch unterstützen wir Sie bei der Erstellung der notwendigen Dokumente, dem Aufbau des ISMS, der allenfalls notwendigen Anpassung von Prozessen, der Schulung von Mitarbeitern (Schwerpunkt Sensibilisierung) und der Begleitung durch die notwendigen Kontrollen (Internal Audit, Management Review und der zwei- bis dreistufigen Zertifizierung).

Wir sind überzeugt, auch Sie erfolgreich zu einem ISO 27001-Zertifikat zu führen. Sprechen Sie mit uns und wir zeigen Ihnen den optimalen Weg für Ihr Unternehmen.

Gemeinsam zu einer sicheren und zertifizierten IT-Umgebung.

Informationen zum Autor: Andreas Wisler

Im Jahre 2001 habe ich meinen Beruf zugunsten meines Hobbys aufgegeben. Seit dieser Zeit widme ich mich leidenschaftlich meiner Firma, die ich im Jahre 1999 mit zwei Studienkollegen gegründet hatte. Als Mehrheitsteilhaber, CEO, Verkaufsleiter und Senior Security Consultant ist mein Aufgabenbereich abwechslungsreich und spannend. Die Begleitung von kleinen bis mittelgrossen Firmen zur ISO 27001-Zertifizierung erfüllt mich ganz besonders und spornt mich immer wieder zu Höchstleistungen an. Zudem gebe ich mein umfassendes Security-Know-how und meine grosse Erfahrung als Dozent an der FHNW an (wissens-) durstige Studenten weiter. Für diverse Online- und Print-Medien schrieb ich schon unzählige Artikel zum Thema IT-Security. Des Weiteren bin ich Autor und Co-Autor von mehreren Büchern. Für Sie als Kunde, für meine Mitarbeiter und für meine Firma gebe ich jeden Tag 120%.

Im Jahre 2001 habe ich meinen Beruf zugunsten meines Hobbys aufgegeben. Seit dieser Zeit widme ich mich leidenschaftlich meiner Firma, die ich im Jahre 1999 mit zwei Studienkollegen gegründet hatte. Als Mehrheitsteilhaber, CEO, Verkaufsleiter und Senior Security Consultant ist mein Aufgabenbereich abwechslungsreich und spannend. Die Begleitung von kleinen bis mittelgrossen Firmen zur ISO 27001-Zertifizierung erfüllt mich ganz besonders und spornt mich immer wieder zu Höchstleistungen an. Zudem gebe ich mein umfassendes Security-Know-how und meine grosse Erfahrung als Dozent an der FHNW an (wissens-) durstige Studenten weiter. Für diverse Online- und Print-Medien schrieb ich schon unzählige Artikel zum Thema IT-Security. Des Weiteren bin ich Autor und Co-Autor von mehreren Büchern. Für Sie als Kunde, für meine Mitarbeiter und für meine Firma gebe ich jeden Tag 120%.