Logitech Schwachstellen – Jetzt handeln

Am 08. Juli 2019 hat die deutsche Computerzeitschrift c’t über mehrere Schwachstellen in den Funkprotokollen von diversen Logitech-Produkten berichtet. In letzter Zeit hat es zwar bereits mehrfach Berichte über ähnliche Schwachstellen gegeben. In diesem aktuellen Fall sind sehr viele Funk-basierte Eingabegeräte betroffen. Dazu gehören Mäuse, Tastaturen und Presenter. Unter Umständen ist es einem Angreifer möglich Tastatureingaben mitzuhören (insbesondere bei der Eingabe von Passwörtern kritisch).

Zudem ermöglichen es die Schwachstellen auch Tastatureingaben durch den Angreifer vorzunehmen. Es ist durchaus möglich eine Malware auf dem betroffenen Gerät zu installieren und damit die dauerhafte Kontrolle zu erlangen. Das Prinzip ist ähnlich wie bei einem Angriff mit dem Hacking-Gadget „Rubber Ducky“

Logitech arbeitet seit einigen Jahren mit einem sogenannten Unifying Receiver (erkennbar an einem orangen Stern auf dem USB-Receiver). Das Prinzip ist einfach: Ein Empfänger (Receiver) und diverse Geräte wie Maus, Tastatur oder Presenter, die damit verbunden (gepaired) werden können. Für den Anwender sehr einfach und praktisch, da günstige und sehr hochwertige oder auch ältere und neuere Produkte einfach kombiniert werden können. Genau hier ist nun auch die Knacknuss, dass Logitech (Stand 09.07.2019) nicht alle Schwachstellen patchen wird, um die Kompatibilität zu erhalten.

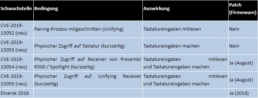

Gemäss c’t-Bericht werden 2 Schwachstellen zumindest vorläufig erhalten bleiben:

- CVE-2019-13053: Einschleusen von Tastaturbefehlen (ähnlich Rubber-Ducky-Angriffe). Bedingung ist, dass der Angreifer auf der Tastatur (durch physischen Zugriff auf die Tastatur) eine Tastenkombination eingeben muss.

- CVE-2019-13052: Ein Angreifer kann Tastatureingaben (inkl. Passwörtern) mitlesen. Bedingung ist, dass der Angreifer bereits den Pairing-Prozess mitgeschnitten hat.

Weitere Schwachstellen, die voraussichtlich gepatcht werden, ermöglichen ähnliche Angriffsszenarien. Bedingung ist dabei z.B. der kurzzeitig physische Zugriff auf den Receiver, um den Krypto Key auszulesen (CVE-2019-13055). Eine der Schwachstellen (CVE-2019-13054) betrifft mehrere Presenter (inkl. Spotlight). Besonders ist dabei, dass es eigentlich einen „Filter“ gibt, der sicherstellt, dass ein Presenter keine Tastatureingaben machen kann. Aber genau dieser Filter kann ebenfalls ausgehebelt werden.

Im veröffentlichten Artikel wird des Weiteren bemängelt, dass auch bei neuen Geräten teilweise eine veraltete Firmware (Unifying-Receiver) ausgeliefert wird. Damit sind auch noch alte Schwachstellen, die bereits seit 2016 bekannt sind, angreifbar.

Schwachstellen Übersicht

Bedingungen und Risikoabschätzung

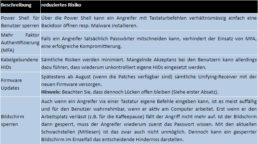

Zumindest alle neuen Schwachstellen setzen für einen Angriff entweder einen physischen Zugriff auf die Tastatur resp. den Receiver voraus oder dass der Angreifer bereits den Pairing-Prozess mitgehört hat. Im privaten Umfeld ist der Aufwand für einen Angreifer damit sehr hoch und meines Erachtens das Risiko eher klein.

Anders sieht es im Business-Umfeld aus. Die Festplatten von Endgeräten (Clients) werden heute verschlüsselt, um das Risiko bei Verlust, aber auch während unbeaufsichtigten Zeitfenstern zu minimieren. Business-Geräte sind immer wieder unbeaufsichtigt. Das gilt nicht nur für reisende Mitarbeitende, sondern auch bei Pausen in Meetings, oder nur schon über Nacht. Die letzte RDP-Schwachstelle (CVE-2019-0708) in Windows war sicherlich gefährlicher. Dennoch empfehle ich im Business-Umfeld zu handeln.

Welche Geräte sind betroffen

- Sämtliche Logitech Mäuse und Tastaturen mit der Unifying Technologie (ca. seit 2009)

- Gaming-Produkte der Lightspeed-Serie

- Logitech-Presenter: R500 und Spotlight

Hinweis: Weitere Presenter wie R400, R700, R800 sind in diesem Fall zwar nicht betroffen. Sie sind allerdings von anderen kürzlich bekannt gewordenen Schwachstellen betroffen.

Was sollte ich jetzt tun

Die grosse Herausforderung ist es herauszufinden, wo überall Logitech-Produkte eingesetzt werden. Selbst wenn Sie der Meinung sind, dass Sie ausschliesslich Produkte von anderen Herstellern einsetzen, muss das nicht abschliessend richtig sein. Benutzer bringen gerne auch mal ihre eigenen Mäuse oder Tastaturen in die Firma mit. Selbst wenn USB-Ports gesperrt werden, gilt meist eine generelle Ausnahme für HID (Human Interface Device). Weil exakte Inventare meist bei PC / Notebooks aufhören, ist es so oder so eine Herausforderung alle verwundbaren Geräte zu identifizieren und möglicherweise nur durch Mithilfe der Benutzer möglich.

Die neuen Schwachstellen werden erst ab August gepacht. Ich empfehle Ihnen dringend sämtliche Empfänger dann auch wirklich mit der neuen Firmware zu bespielen. Dazu gibt es zwei wichtige Tools:

Logitech Firmware Updating Tool Secure DFU

Unifying Software (Anzeige der Firware Version)

Alle Massnahmen

Klar kabelgebundene Mäuse und Tastaturen wären hier eine echte Lösung. Wenn Sie das wollen und durchkriegen ohne Ihren eigenen Job zu gefährden, ist das die sicherste Lösung. Vermutlich ist das in vielen Fällen nicht möglich.

Weil aktuell noch fast nichts getan werden kann und ab August nur ein Teil der Schwachstellen gepatcht werden können. Hier noch ein paar Überlegungen zur Reduktion der Risiken, welche mit den Schwachstellen in Verbindung stehen.

LINKS

Quelle: Link auf c’t Bericht: https://www.heise.de/ct/artikel/c-t-deckt-auf-Tastaturen-und-Maeuse-von-Logitech-weitreichend-angreifbar-4464149.html?hg=1&hgi=3&hgf=false

Informationen zum Autor: Sandro Müller

Seit 2007 bin ich als IT-Security Auditor für die Firma goSecurity tätig. Dadurch habe ich viel Erfahrung aus zahlreichen Audits, Penetration Tests und Beratungen. Eine besondere Spezialität sind meine auf die jeweiligen Kunden perfekt zugeschnittenen Konzepte und IT-Strategien. Mit grosser Leidenschaft denke ich mich dazu in die Geschäftsprozesse der jeweiligen Kunden ein. Am 1. Mai 2017 durfte ich die Geschäftsführung der Firma übernehmen. In dieser verantwortungsvollen Position führe ich das beste Security-Team der Welt. Zudem gebe ich gerne mein Wissen und meine Erfahrung weiter. Zum Beispiel bei einem Awarenesstraining, aber auch beim Kurs Information Security for CIO (IS4CIO). Täglich gebe ich mein Bestes für Sie als Kunden, für meine Mitarbeiter und für meine Firma.

Seit 2007 bin ich als IT-Security Auditor für die Firma goSecurity tätig. Dadurch habe ich viel Erfahrung aus zahlreichen Audits, Penetration Tests und Beratungen. Eine besondere Spezialität sind meine auf die jeweiligen Kunden perfekt zugeschnittenen Konzepte und IT-Strategien. Mit grosser Leidenschaft denke ich mich dazu in die Geschäftsprozesse der jeweiligen Kunden ein. Am 1. Mai 2017 durfte ich die Geschäftsführung der Firma übernehmen. In dieser verantwortungsvollen Position führe ich das beste Security-Team der Welt. Zudem gebe ich gerne mein Wissen und meine Erfahrung weiter. Zum Beispiel bei einem Awarenesstraining, aber auch beim Kurs Information Security for CIO (IS4CIO). Täglich gebe ich mein Bestes für Sie als Kunden, für meine Mitarbeiter und für meine Firma.