Social Engineering

Die IT-Sicherheit in einem Unternehmen ist nur so gut wie das schwächste Glied. Und das ist oft der Mensch. Viele der heutigen Angriffe erfolgen mit Social Engineering. Dabei versucht der Angreifer zuerst mittels Information Gathering an Informationen über dir Firma oder die Mitarbeiter der Firma zu kommen, um diese dann für einen Angriff auszunutzen.

Was ist Social Engineering?

Ursprünglich handelte es sich bei „Social Engineering“ um einen sozialpolitischen Begriff. Er steht in diesem Zusammenhang für die Idee, Menschen mit Ingenieurmethoden zu „formen“ und ist aus der Diskussion darüber entstanden, ob die Intelligenz des Menschen in erster Linie von seiner biologischen Prägung oder seinem sozialen und kulturellen Umfeld beeinflusst wird.

Im Bereich IT-Sicherheit verstehen wir unter dem Begriff „Social Engineering“ das Erlangen vertraulicher Informationen durch soziale Manipulation von bestimmten Personen. Oft wird auch von „Social Hacking“ gesprochen.

Kevin Mitnick definiert den Begriff Social Engineering in seinem Buch bereits mit dem Buchtitel sehr treffend: Die Kunst der Täuschung.

Was macht Social Engineering so erfolgreich?

„Es gibt keinen Patch für menschliche Dummheit!“

Diese Äusserung ist freilich hart formuliert, denn auf die Kniffe eines Social Engineers hereinzufallen, hat nichts mit Dummheit zu tun, sondern mit Unwissenheit, Nachlässigkeit und Unerfahrenheit. In den meisten Fällen ist es die Hilfsbereitschaft und die Gutgläubigkeit der Menschen, die die Angreifer an ihr Ziel bringt.

Nur Menschen, die sensibilisiert sind und über ein hohes Mass an Sicherheitsbewusstsein verfügen, können Social Engineering Angriffe frühzeitig erkennen.

Es gibt keine Firewall für Social Engineering! Nur durch gesunden Menschenverstand kann ein Missbrauch verhindert werden.

Arten von Social Engineering

Es ist nicht möglich alle Arten von Social Engineering festzuhalten. Es werden immer wieder neue Arten von Social Engineering entwickelt. Es gibt jedoch drei Grundformen:

- Computer Based (technisch)

Die Angriffe erfolgen mit technischen Mitteln. Unteranderem über E-Mails oder manipulierte Internetseiten mit Eingabefeldern. Ein Beispiel für diese Art ist das klassische Phishing. - Human Based (persönlich)

Beim Human Based Social Engineering wird der Angriff persönlich über soziale Annäherung ausgeübt. Als Beispiel gibt sich der Angreifer als eine Autoritätsperson oder als Servicetechniker aus. - Reverse Social Engineering

Eine weitere Ausprägung des Social Engineering ist das Reverse Social Engineering. Ziel des Angreifers ist es hier, das Opfer dazu zu bringen, sich beim Angreifer freiwilig zu melden. Somit ist die Glaubwürdigkeit viel höher. Dabei erfindet der Angreifer ein Problem und bittet zum Beispiel das Opfer um Hilfe, um es zu beseitigen. Dabei gibt sich der Angreifer beispielsweise als Techniker aus, kündigt bevorstehende Arbeiten an und bittet das Opfer sich bei einem Problem bei Ihm zu melden. Einige Zeit später verursacht der Angreifer eine Störung. Ruft das Opfer jetzt beim Techniker (Angreifer) an, schnappt die Falle zu.

Informationsbeschaffung

Der Ablauf von Social Engineering ist immer ähnlich. Um einen erfolgreichen Social Engineering Angriff durchzuführen, müssen zuerst Informationen gesammelt werden. Nützliche Informationen sind z. B. Telefon- und Mitarbeiterlisten, Dienstleister, Gebäude- und Grundstückspläne, technische Informationen wie Netzwerkadressen, Stelleninserate usw.

Viele Informationen können bereits anonym im Internet gesammelt werden. Auf der Firmen-Homepage, auf den Social Media Plattformen und in Suchmaschinen können oft Kontaktdaten wie E-Mailadressen, Telefonnummern und Funktion in der Firma gefunden werden. Über Success-Stories und Referenzen können weitere Informationen über die interne Infrastruktur und Geschäftspartner aufgespürt werden.

Auch vor Ort können Informationen gesammelt werden. Viele der benötigten Informationen sind öffentlich und ohne Gefahr zugänglich. Gebäudepläne mit Laufwege für Notfälle finden sich oft im Empfangsbereich. Telefonlisten liegen ebenfalls häufig am Empfang.

Eine weitere Variante um an Informationen zu kommen, ist das Dumpster Diving. Es ist sicher nicht die angenehmste Art an Informationen zu kommen. Dafür aber sehr effektiv. Vielen Firmen ist es nicht bewusst, was für Informationen allein aus dem Müll herausgeholt werden können.

Wurden genug Informationen gesammelt, kann der eigentliche Social Engineering Angriff starten.

Praxisbeispiel

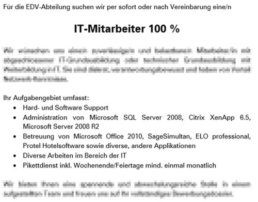

Wir suchen im Internet nach Stellenaussreibungen und finden eine Ausschreibung für einen IT-Mitarbeiter.

Abbildung 1: Stellenausschreibung

Mit den Informationen aus dieser Stellenbeschreibung, wissen wir schon ziemlich genau, welche Produkte diese Firma einsetzt. Für uns ist vor allem Microsoft Office sehr interessant. In Microsoft Office können wir Makros erstellen, die für uns einen Schadcode ausführen (Lesen Sie dazu auch unseren goSecurity Blog: Makro-Viren, totgeglaubte leben länger). Also erstellen wir ein Fake-Bewerbungsschreiben, das beim Öffnen ein Makro mit Schadcode ausführt.

Als nächstes versenden wir unser Bewerbungsschreiben, mit einer neu erstellten E-Mailadresse von einem Freemailanbieter.

Jetzt müssen wir nur noch darauf warten, dass die Personalabteilung unser Bewerbungsschreiben öffnet. Werden Makros in der Firma ausgeführt, werden wir mit grosser Wahrscheinlichkeit Zugriff auf das Netzwerk erhalten.

Wie kann man sich schützen

Gegen Social Engineering gibt es keinen 100%-igen Schutz. Es werden laufend neue Techniken entwickelt.

Mit den folgenden Punkten kann die Sicherheit erhöht werden:

- Awareness erschaffen

Ein wichtiger Punkt, um sich vor Social Engineering zu schützen, ist das Schaffen von Sicherheitsbewusstsein. Menschen sind von Natur aus freundlich und hilfsbereit. Genau das ist das Problem. Das Ziel muss es sein, Mitarbeitern den Unterschied zwischen reiner Freundlichkeit und einem Angriffsversuch aufzuzeigen. Damit sich das Sicherheitsbewusstsein bei Mitarbeitern festigt, sind regelmässige Schulungen und Informationen zu Social Engineering nötig. Eine effektive Möglichkeit die Mitarbeiter zu sensibilisieren, ist um Beispiel ein gezielter Phishing-Angriff durchzuführen. Dies einmal selber erlebt zu haben, bleibt eindrücklich in der Erinnerung hängen. - Vertrauliche Informationen vernichten

Dokument und Datenträger, welche nicht mehr benötigt werden müssen sicher vernichtet werden. Vertrauliche Dokumente gehören in den Schredder. Datenträger müssen sicher gelöscht werden. Dafür gibt es im Internet viele Tools. Zum Beispiel Darik’s Boot And Nuke (DBAN). - Passwörter und Identität schützen

Passwörter sind vergleichbar mit Schlüssel. Wird der Schlüssel verloren, kann der Finder den Schlüssel nutzen. Erstellen Sie starke Kennwörter und ändern Sie diese regelmässig. - Security Audits

Mit regelmässigen Kontrollen ist es möglich, den Schulungsbedarf der Mitarbeiter und Schwachstellen zu ermitteln. - Betriebsklima

Werden die Methoden und Vorgehensweisen im Social Engineering betrachtet, wird deutlich, dass viele Varianten nicht funktionieren, wenn das Betriebsklima stimmt und im Team zusammengearbeitet wird. Mitarbeiter, die keine Angst haben Fehler zu gestehen oder Entscheidungen zu hinterfragen, sind schwieriger auszutricksen. Ein gutes Betriebsklima sorgt für mehr Kommunikation unter den Mitarbeitern. Ein Social Engineering-Angriff kann dadurch schneller aufgedeckt werden, da die Mitarbeiter eine Aussage prompt als unwahr erkennen können.

Informationen zum Autor: Marius Hamborgstrøm

Im Jahre 2014 ist es mir gelungen goSecurity von meinem Talent zu überzeugen. Als Experte für Penetration Tests konnte ich schon viele Schwachstellen aufdecken, bevor dies einem Hacker gelungen ist. Zudem bin ich für die Gestaltung und die Durchführung unserer goTraining-Kurse Hack to PROTECT (H2P), Hack to PROTECT [ADVANCED] (H2PA) und Windows Server Hardening (WSH) verantwortlich. Durch meine jahrelange Erfahrung als IT-Leiter einer mittelständischen Bank, kenne ich auch die Seite des Administrators und des IT-Managers in einer Umgebung mit hohen Sicherheitsanforderungen. Aus dieser Erfahrungskiste kann ich die Anforderungen unserer Kunden auch bei Audits und umfassenden Beratungen schnell verstehen und Sie zielgerichtet und praxisnah beraten. Jede Sicherheitslücke bei Ihnen zu finden, bevor dies jemand anderem gelingt, ist leider nicht immer realistisch. Und dennoch ist es mein Antrieb und mein Anspruch.

Im Jahre 2014 ist es mir gelungen goSecurity von meinem Talent zu überzeugen. Als Experte für Penetration Tests konnte ich schon viele Schwachstellen aufdecken, bevor dies einem Hacker gelungen ist. Zudem bin ich für die Gestaltung und die Durchführung unserer goTraining-Kurse Hack to PROTECT (H2P), Hack to PROTECT [ADVANCED] (H2PA) und Windows Server Hardening (WSH) verantwortlich. Durch meine jahrelange Erfahrung als IT-Leiter einer mittelständischen Bank, kenne ich auch die Seite des Administrators und des IT-Managers in einer Umgebung mit hohen Sicherheitsanforderungen. Aus dieser Erfahrungskiste kann ich die Anforderungen unserer Kunden auch bei Audits und umfassenden Beratungen schnell verstehen und Sie zielgerichtet und praxisnah beraten. Jede Sicherheitslücke bei Ihnen zu finden, bevor dies jemand anderem gelingt, ist leider nicht immer realistisch. Und dennoch ist es mein Antrieb und mein Anspruch.