Domain Admin made easy

Was denken Sie? Wie viele Befehle trennen einen externen IT-Dienstleister mit lokalen Administratoren-Berechtigungen auf seinem Server vom Domänen-Admin der IT-Infrastruktur? Es sind genau 10 Befehle. Sie glauben das nicht? Lesen Sie weiter…

Oft führen wir bei Kunden interne Penetration Tests durch. Bei diesen erhalten wir meist niedrig privilegierte Benutzeraccounts oder ein Abbild eines Accounts von externen IT-Partnern (wie auch in diesem Beispiel). Mit diesen Berechtigungen wird dann sogenanntes Privilege Escalation betrieben – das heisst, es wird versucht mittels dem Ausnutzen von Schwachstellen oder Fehlkonfigurationen an erhöhte Berechtigungen (im Optimalfall Domänen-Admin) zu kommen.

Das in diesem BLOG beschriebene Szenario wurde durch das Auditoren-Team der goSecurity AG so vorgefunden. Dieser BLOG basiert also auf einer wahren Geschichte.

Test-Szenario:

Als Einstieg hatte das Auditoren-Team der goSecurity AG einen lokalen Administrator auf einem durch eine externe IT-Firma gemanagten Server. Dieser Account hat ansonsten keine Berechtigungen in der Domäne.

Mit lokalen Administratoren-Berechtigungen können jedoch einige System-Files ausgelesen werden, aus welchen unter anderem Zugangsdaten für andere, auf diesem System verwendete oder angemeldete Accounts extrahiert werden können.

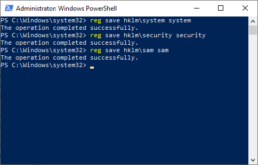

In diesem Beispiel werden folgende System-Dateien extrahiert:

- SYSTEM

- SAM

- SECURITY

In diesen Dateien werden Passwort-Hashes oder auch Klartext-Passwörter abgespeichert. Mit Hilfe eines speziellen Tools können diese dann ausgelesen und ausgewertet werden.

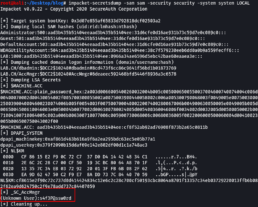

Wie im obigen Screenshot gut zu sehen ist, konnte das Passwort des Service-Accounts (AccMngr), welcher ein Domänen-Benutzer ist, ausgelesen werden. Dieser Account besitzt Account Operator Berechtigungen und kann so innerhalb der Domäne neue Benutzer erstellen und diesen Berechtigungen auf Systemen (Clients / Server) übertragen.

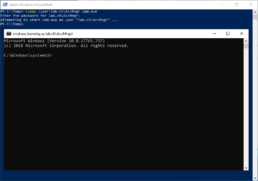

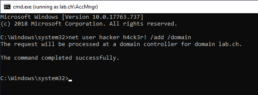

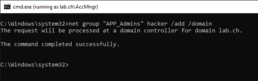

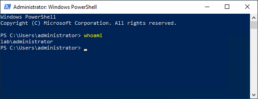

Nun kann auf einem anderen Server, im Namen des Account Managers (AccMngr), ein Account erstellt werden. Als erstes wird eine neue Command Line mit den Benutzerrechten des Accounts AccMngr erstellt.

Dieser ist nun in der Lage einen neuen Account mit den gewünschten lokalen Administratorenberechtigungen auf dem eruierten Server zu erstellen.

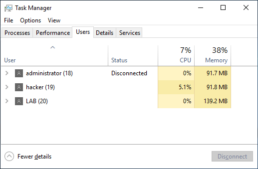

Nun kann mittels RDP auf diesen Server verbunden werden. Wie auf dem folgenden Screenshot zu sehen ist, existiert auf diesem Server derzeit eine Domänen Admin Session.

Wenn ein Account über lokale Administratoren-Berechtigungen auf einem System verfügt, kann dieser sämtliche Sessions, welche auf diesem vorhanden sind, mit Hilfe von als LOCAL SYSTEM ausgeführten Scripts übernehmen. Dies wird auch in diesem Fall verwendet, um an die verlangten Domänen-Admin Berechtigungen zu kommen.

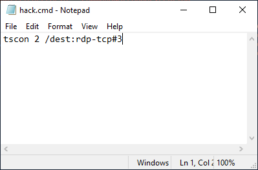

Mittels „query user“ kann die Session-Nummer der Domain Admin Session eruiert werden (2).

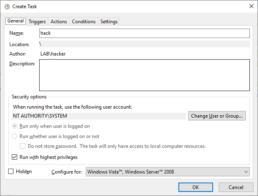

Danach wird ein neuer Scheduled Task erstellt, welcher das .cmd-File „hack.cmd“ mit SYSTEM Berechtigungen ausführt.

Jetzt kann der Scheduled Task einfach ausgeführt werden und die Session des Domain Admins wird übernommen.

Nun haben wir Domänen-Admin-Berechtigungen und können die gesamte IT-Infrastruktur nach Belieben manipulieren.

Fazit

Ich hoffe, ich konnte Sie mit Hilfe dieses BLOGs auf die Gefahren von zu hohen Berechtigungen sensibilisieren. Überprüfen Sie, ob die vergebenen Berechtigungen für externe IT-Partner wirklich notwendig sind und ob sämtliche Service-Accounts über die geringstmöglichen Berechtigungen verfügen. Nur so kann ein Szenario, wie es in diesem BLOG beschrieben wird, verhindert werden.

Informationen zum Autor: Michel Hennet

Schon während meines Studiums an der ZHAW in Winterthur faszinierte mich die IT-Security. Unbedingt wollte ich darum die Stelle als Junior Security Consultant bei der Firma goSecurity bekommen. Schon während meinen ersten Kundenprojekten wurde mir klar: Genau das habe ich gesucht. Aus der Faszination entwickelt sich bei mir eine Leidenschaft. Die Leidenschaft als technischer Spezialist die Geschäftsanforderungen perfekt zu unterstützen. Nur so ist der Begriff des Experten für mich erst legitim. Mein voller Einsatz für Sie befriedigt meine Leidenschaft und meine Ansprüche an mich selbst.

Schon während meines Studiums an der ZHAW in Winterthur faszinierte mich die IT-Security. Unbedingt wollte ich darum die Stelle als Junior Security Consultant bei der Firma goSecurity bekommen. Schon während meinen ersten Kundenprojekten wurde mir klar: Genau das habe ich gesucht. Aus der Faszination entwickelt sich bei mir eine Leidenschaft. Die Leidenschaft als technischer Spezialist die Geschäftsanforderungen perfekt zu unterstützen. Nur so ist der Begriff des Experten für mich erst legitim. Mein voller Einsatz für Sie befriedigt meine Leidenschaft und meine Ansprüche an mich selbst.