Full Cloud Approach – Teil 3/4

Ob in der Cloud oder On-Premises, das Sicherstellen der Schutzziele (Vertraulichkeit, Integrität, Verfügbarkeit und Authentizität) gehört zu unseren wichtigsten Aufgaben überhaupt. Dieser Blog-Eintrag beschäftigt sich mit den Themen welche für den Cloud-Nutzer, sowohl auch für den Cloud-Dienstleister wichtig sind.

Im ersten Teil (Zertifizierungen) werden einige gängige Sicherheitsstandards zusammengefasst. Die Auflistung ist nicht abschliessend. Es existieren noch weitere Standards, welche beigezogen werden können. Diese Standards sind in erster Linie für Cloud-Provider gedacht. Für Cloud-Nutzer sind diese Informationen ebenfalls relevant, um bei der Evaluation zu prüfen, ob der Provider gängige Standards erfüllt. Essentiell für die Cloud-Nutzer ist es, eine Cloud-Strategie zu erarbeiten. Diese Strategie sowie die damit verbundenen Konzepte, werden im zweiten dieses Blogs (Hilfsmittel für Cloud-Nutzer) beschrieben.

Zertifizierungen

Cloud-Provider sollten darauf achten, dass bekannte Standards eingehalten werden. Die bekanntesten Standards sind die ISO 27017 und 27018, welche eine Erweiterung der allgemeinen Norm ISO 27001, beziehungsweise der Kontrollen aus der ISO 27002-Norm darstellt. Ein Provider kann sich nur für ISO 27001 zertifizieren lassen. Bei einer Zertifizierung eines Providers ist es aber essentiell, dass die Umsetzungsempfehlungen aus ISO 27017 bzw. ISO 27018 berücksichtigt werden. Der Cloud-Nutzer muss also darauf achten, dass diese Standards bei der Zertifizierung berücksichtigt wurden. Bei Microsoft beispielsweise, werden die Überprüfungsberichte im Compliance Guide veröffentlicht (1).

Die Erweiterung ISO 27017:2015 beschreibt, wie die Informationssicherheit im Bereich der Cloud gewährleistet werden kann. Die Kontrollen des Standards richten sich an Cloud-Nutzer (Cloud service customer) sowie auch an Cloud-Provider (Cloud service provider). Die Erweiterungen der Kontrollen definieren allgemeine Massnahmen in der Informationssicherheit im Bereich Cloud. Beispielsweise wird bei der Kontrolle «Management von organisationseigenen Werten» dem Cloud-Provider nahegelegt, die Daten des Cloud-Nutzers als Werte zu identifizieren (A.8.1.1). Der Cloud-Nutzer muss die in der Cloud gespeicherten Werte ebenfalls als solche ansehen und entsprechend behandeln. Der Kontrollpunkt «Kryptographie» (Verschlüsselung) empfiehlt, dass der Cloud-Provider den Nutzer darüber informiert, ob die Daten kryptographisch geschützt werden. Er sollte den Nutzer auch darüber informieren, wie der Nutzer eigene kryptographische Schutzmassnahmen umsetzen kann (A.10.1.1). Der Cloud-Nutzer sollte mithilfe einer Risikoanalyse feststellen, wo kryptographische Massnahmen angebracht sind. Dabei spielt es keine Rolle, ob die Kryptographie selber oder durch den Cloud-Provider bereitgestellt wird. Wird sie jedoch durch den Cloud-Provider bereitgestellt, muss der Nutzer sicherstellen, dass die eigenen Anforderungen damit erfüllt werden. Insgesamt werden im ISO27017:2015 37 ergänzende Massnahmen zu den 114 Standard-Kontrollen aus dem ISO 27002:2013 empfohlen.

Der Standard ISO 27018:2014 legt mit seinen Erweiterungen den Fokus auf den Schutz von personenbezogenen Daten (PII, Personally identifiable information). Hier wird beispielsweise empfohlen, vertraglich zu regeln, wie bei den unterschiedlichen Service-Modellen die Verantwortlichkeiten definiert sind (A.5.1.1). Eine Besonderheit ist, dass der Cloud-Anbieter dem Cloud-Nutzer die Möglichkeit bieten soll, personenbezogene Daten zu löschen oder zu korrigieren (A.1.1). Ausserdem sollte im Vertrag verlangt werden, dass der Cloud-Provider den Cloud-Nutzer rechtzeitig informiert, bevor er Daten an die Strafverfolgungsbehörden offenlegt (A.5.1). Des Weiteren muss der Cloud-Provider den Nutzer bei einem Sicherheitsverstoss unverzüglich benachrichtigen, falls ein unbefugter Zugriff auf Personaldaten erfolgt ist (A.9.1). Diese Meldepflicht ist jedoch vertraglich zu regeln. Die maximale Verzögerung, bis die Meldung erfolgt, könnte hier wichtig sein, hauptsächlich auch in Bezug auf die neue Datenschutz-Grundverordnung (EU-DSGVO), welche eine Meldung an die Datenschutzaufsichtsbehörde nach Bekanntwerden einer Datenpanne innerhalb von 72 Stunden vorsieht, kann dies von Bedeutung sein.

Die Cloud Security Alliance (CSA) ist ein Zusammenschluss internationaler Unternehmen, welche sich für die Einhaltung von Sicherheitsstandards bei Cloud-Diensten einsetzen. Die STAR-Zertifizierung (Security, Trust & Assurance Registry) der CSA ist eine weitere Möglichkeit, die Informationssicherheit bei einem Cloud-Provider zu verifizieren. Die STAR-Zertifizierung basiert auf einer ISO 27001-Zertifizierung sowie zusätzlichen Kriterien, welche in der Cloud Controls Matrix (CCM) aufgelistet werden. In der aktuellen CCM-Version 3.0.1 werden 13 Domänen mit insgesamt 133 Kontrollen verlangt (2).

Um organisatorische und technische Anforderungen zu erfüllen, existieren für Cloud-Nutzer sowie auch für Cloud-Anbieter diverse Hilfsmittel im Internet. Das bekannteste im deutschsprachigen Raum ist das IT-Grundschutz-Kompendium des Bundesamtes für Sicherheit in der Informationstechnik (BSI) in Deutschland. Mit deren kostenlos erhältlichen Publikationen werden alle Aspekte der Informationssicherheit berücksichtigt und zwar von der Einführung der Cloud-Dienste bis zur Beendigung derselben. Im C5-Anforderungskatalog (Cloud Computing Compliance Controls Catalogue) des BSI werden hauptsächlich Kriterien zur Beurteilung der Informationssicherheit von Cloud-Diensten definiert. Er umfasst 17 Anwendungsbereiche, welche die Anforderungen etablierter Standards zusammenfasst. Das BSI hat ausserdem in Zusammenarbeit mit der französischen Behörde L’Agence Nationale de la Sécurité des Systèmes d’information (ANSSI) das international anerkannte «European Secure Cloud Label» (ESCloud Label) ins Leben gerufen. Werden bestimmte Anforderungen erfüllt (beispielsweise das C5-Testat), kann dieses Label kostenlos beantragt werden.

In der Schweiz ist das ESCloud Label aufgrund «prozessualer Probleme» noch nicht erhältlich. Das C5-Testat kann aber ebenfalls erlangt werden.

Die Standards und Zertifizierungen richten sich grundsätzlich an Cloud-Provider. Selbstverständlich sind deren Inhalte, auch für die Cloud-Nutzer hilfreich. Natürlich nutzten die Cloud-Provider Zertifikate auch für Marketingzwecke und um sich von der Konkurrenz abzuheben. Nichtsdestotrotz ist es wichtig, die Inhalte der Zertifizierungen zu kennen. Ansonsten kann nicht sichergestellt werden, dass eigene Richtlinien oder gesetzliche Vorgaben eingehalten werden.

Hilfsmittel für Cloud-Nutzer

Ein wichtiger Punkt für Cloud-Nutzer, um erfolgreich Cloud-Dienste in Anspruch zu nehmen, ist eine Strategie auf Stufe des Managements. Das Management muss entscheiden welche Dienste auf welche Art in der Cloud betreiben werden. Ein Entscheid, keine Cloud-Dienste einzusetzen, könnte von den Mitarbeitenden nicht akzeptiert werden. Auf eine Strategie zu verzichten, fördert einen wilden Einsatz von Cloud-Diensten der Mitarbeitenden. Eine vom Bund durchgeführt Risikoanalyse bestätigt, dass eine klare Strategie die Risiken stark mindert. Die Risikoanalyse wurde für Schweizer Behörden erstellt. Die Aussagen treffen aber auch für Unternehmen zu. Die mit der Nutzung der Cloud verbundenen Risiken sind am geringsten, wenn auf Cloud-Dienste allgemein verzichtet wird. Dadurch leidet jedoch die Flexibilität des Unternehmens bzw. der Behörde darunter. Ausserdem besteht das Risiko, dass die Mitarbeiter eigene Wege finden, um Cloud-Dienste trotzdem zu nutzen, wenn der Bedarf zu gross wird (3).

Wurden die strategischen Entscheide gefällt, ist der Weg in die Cloud geebnet. Neben einer Strategie ist aber auch ein Konzept für den Erfolg einer Cloud-Strategie entscheidend. Das IT-Management kann nun damit beauftragt werden, ein Cloud-Konzept auszuarbeiten. Darin ist unter anderem festzuhalten, welche Anforderungen die Dienstleistung in der Cloud erfüllen muss, damit der Dienst, welcher ursprünglich On-Premises ausgeführt wurde, auch in der Cloud wie gewohnt funktioniert. Das BSI hat im Rahmen seiner Aktivitäten zum Cloud Computing eine umfassende Zusammenstellung von Informationen für die Zielgruppe Cloud-Nutzer erstellt. Die Informationen beinhalten neben den Bedrohungen, die sich auf Cloud-Dienste auswirken, auch alle Schritte von der Cloud-Strategie bis hin zur Beendigung einer Cloud-Nutzung. Als Zielgruppe wurden Projekt-Mitarbeitende, Projekt-Verantwortliche, IT-Sicherheitsbeauftragte, IT-Verantwortliche sowie das Management definiert. Der Fokus der Zusammenstellung liegt bei der Sicherstellung der Grundwerte der Informationssicherheit (Vertraulichkeit, Integrität und Verfügbarkeit). Bei den Bedrohungen wird vom BSI auf die Liste der Cloud Security Alliance (CSA) verwiesen. Diese wurden bereits beim letzten Blog-Eintrag vorgestellt.

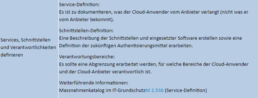

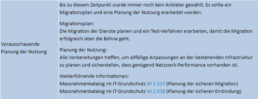

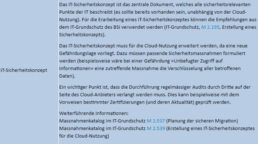

Die folgende Tabelle schafft eine Übersicht über die Phasen vom Start bis zur Beendigung der Cloud-Nutzung. Die einzelnen Schritte sind jeweils mit ergänzenden Massnahmen des IT-Grundschutzkataloges des BSI erweitert (4).

Im folgenden Flussdiagramm habe ich versucht den Prozess für die Cloud-Nutzung aufzuzeigen.

Dokumente gemäss Sicherheitspyramide

Um die Struktur und Verantwortlichkeiten der verschiedenen Dokumente zu verstehen, macht es Sinn, diese in einer Sicherheitspyramide abzubilden (5). In einer Sicherheitspyramide wird die Verantwortung über die zu erstellenden Dokumente nach dem Top-Down-Approach beschrieben.

Als erster Schritt gilt es, eine Cloud-Strategie zu erarbeiten. Darin sind die strategischen Ziele, welche mit einer Cloud-Dienstleistung verfolgt werden, zu definieren. Diese Ziele dürfen der IT-Strategie des Unternehmens nicht widersprechen. Bei einem Full Cloud Approach ist es möglicherweise am Einfachsten, die IT-Strategie neu zu schreiben und diese abzulösen. In kleineren Unternehmen oder bei kleineren Cloud-Vorhaben kann es Sinn machen, die Cloud-Strategie in die bestehende IT-Strategie zu integrieren.

Ein wichtiger Punkt in der Cloud-Strategie ist die Risikoanalyse. Möglicherweise wurden innerhalb der IT-Strategie die Risiken für bestimme Dienste bereits bewertet. Falls nicht, muss dies zwingend erfolgen. Nur so können Risiken erkannt und entsprechende Massnahmen adressiert werden.

Eng an die Cloud-Strategie ist die Cloud-Sicherheitsrichtlinie gekoppelt. Darin werden die Sicherheitsanforderungen an den Cloud-Provider definiert. Dabei sind die Verantwortlichkeiten je nach Service-Modell zu berücksichtigen. Weiter sind darin Gesetze und andere Vorschiften, zu berücksichtigen.

Für den Betrieb eines Cloud-Dienstes ist es ebenfalls essentiell, die Anforderungen an die Verfügbarkeit, Integrität und Vertraulichkeit zu definieren. Eine Auflistung in tabellarischer Form verschafft eine einfache Übersicht.

Das IT-Sicherheitskonzept basiert auf der IT-Strategie und darf dieser nicht widersprechen. Im IT-Sicherheitskonzept werden die getroffenen Sicherheitsmassnahmen des Unternehmens festgehalten. Dazu gehören beispielsweise Anforderungen an das Backup oder an die Firewall. Das IT-Sicherheitskonzept wird mit einem neuen Kapitel mit dem Thema «Cloud» erweitert. Darin sind die übergeordneten Sicherheitsanforderungen an die in der Cloud betriebenen IT-Dienste zu definieren.

Abgeleitet aus der Anforderungsmatrix aus dem vorherigen Kapitel, kann definiert werden mit welchen Massnahmen die Einhaltung des Schutzbedarfs gewährleistet wird. Ist die Verfügbarkeit wichtig, muss einerseits sichergestellt werden, dass der Zugriff auf die Dienste sichergestellt ist. Dies kann auf Seite des Cloud-Nutzers mit einem redundanten und ausreichend dimensioniertem Internetanschluss erfüllt werden. Auf Seite des Cloud-Providers muss die Einhaltung der Verfügbarkeit (tolerierte Ausfallzeiten) vertraglich geregelt werden. Für die Vertraulichkeit muss sichergestellt werden, dass die Daten in verschlüsselter Form zum Cloud-Provider gelangen. Um die Vertraulichkeit der Daten beim Provider zu erhalten, müssen die Daten in verschlüsselter Form abgespeichert werden. Die Integrität der Daten kann mithilfe von Authentisierungsmechanismen sichergestellt werden. Daten können signiert werden, um eine allfällige Veränderung zu erkennen. Dies kann während und nach der Übertragung sowie bei gespeicherten Daten erfolgen. Alternativ kann auch mit Hashwerten geprüft werden, ob Daten manipuliert wurden. Neben der Verfügbarkeit, Vertraulichkeit und Integrität ist ausserdem die Authentizität ein weiteres wichtiges Schutzziel. Eine Cloud-Dienstleistung muss sicherstellen, dass der Kommunikationspartner (also der Cloud-Nutzer) auf die Echtheit geprüft wird. Denn erfolgt dies nicht zuverlässig, sind alle anderen Schutzziele in Gefahr.

Im Zusammenhang mit der Verfügbarkeit ist auch ein funktionierendes Backup notwendig. Im IT-Sicherheitskonzept ist zu definieren, wie die Daten grundsätzlich zu sichern sind (in welcher Form, z.B. online oder offline) und welche Anforderungen an eine Datenwiederherstellung gestellt werden.

Im IT-Sicherheitskonzept sind die grundsätzlichen Anforderungen an das Updaten zu beschreiben. Abhängig vom gewählten Service-Modell ist die Verantwortung für das Updaten entweder beim Cloud-Nutzer oder beim Cloud-Anbieter. Regelmässiges Updaten ist für einen sicheren Betrieb der Infrastruktur essentiell. Ausserdem ist zu beachten, dass der Aufwand für die Aktualisierung von Betriebssystemen und Anwendungen sehr aufwendig ist. Dies hat wiederum einen Einfluss auf die Kosten-Nutzen-Analyse. Eine RACI-Matrix ist ein praktisches Modell für die Darstellung der Verantwortlichkeiten.

Setzt ein Unternehmen mehrere Cloud-Dienstleistungen ein und dies auf unterschiedlichen Service-Modellen ist es wichtig, dass man die Übersicht über die Verantwortlichkeiten nicht verliert. Es ist es empfehlenswert genau zu definieren, wer die Verantwortung für welche Aufgaben trägt.

Im Cloud-Konzept werden die allgemeinen Anforderungen an die einzelnen Cloud-Dienste definiert. Es ist der Cloud-Strategie sowie dem IT-Sicherheitskonzept untergeordnet und darf diesen nicht widersprechen.

Für jeden Dienst muss definiert werden, wie er in der Cloud betrieben werden muss. Dazu gehören neben der Benutzerfreundlichkeit des Diensts auch die Massnahmen, durch welche die Verfügbarkeit, Vertraulichkeit und Integrität der einzelnen Dienste erfüllt werden. Die Benutzerfreundlichkeit eines Diensts ist ebenfalls sehr wichtig, da ansonsten die Akzeptanz der Mitarbeiter darunter leidet. Es gilt hierbei zwingend zu vermeiden, dass ein Mitarbeiter aufgrund fehlender Funktionen oder anderer Probleme eigene Lösungen sucht, um seine Arbeitsziele zu erreichen. Ist es beispielsweise sehr umständlich, ein Dokument auf elektronischem Weg verschlüsselt einem Geschäftspartner oder Kunden zu übermitteln, besteht die Gefahr, dass fremde Datei-Transfer-Dienste verwendet werden. Diese fremden Dienste sind nicht unter Kontrolle der IT und sie können möglicherweise die Ziele der Vertraulichkeit nicht erfüllen.

Für jeden Dienst ist zu beschreiben, wie eine Sicherung durchgeführt werden muss. Die Anforderungen an die Sicherungen sind abhängig vom gewählten Service-Modell und dem tolerierten Datenverlust unterschiedlich.

Möglicherweise gibt es Anwendungen, bei denen der Betrieb in der Cloud nicht unbedingt sinnvoll ist. Beispielsweise sind hoher Speicherbedarf, viele Schreibvorgänge (I/O-intensive Anwendungen), viel Arbeitsspeicher und hohe Prozessorlast relativ teuer. Dies muss in der Cloud-Konzeptphase berücksichtigt werden.

Eine penible Cloud-Dokumentation ist wichtig. Es muss immer nach dem Grundsatz dokumentiert werden, dass bei einem Ausfall eines Mitarbeitenden eine andere Fachperson mithilfe der Dokumentation in der Lage sein muss, die Cloud-Infrastruktur weiter zu betreiben. Alle Schritte der Migration müssen dokumentiert sein. Der Betrieb, wie ein Dienst gewartet wird und wie Mutationen an den Einstellungen vorgenommen werden, müssen beschrieben werden. Alle Schritte für eine allfällige Datenwiederherstellung müssen dokumentiert werden. In diesem Zusammenhang sind auch regelmässig Datenwiederherstellungstests durchzuführen. Allfällige Erkenntnisse und Stolpersteine sind in der Dokumentation nachzuführen.

Liegt die Verantwortung über das Updaten der Betriebssysteme und Anwendungen beim Cloud-Nutzer, muss der Prozess des regelmässigen Updatens dokumentiert werden. Regelmässiges Updaten ist wichtig für eine Infrastruktur ohne Schwachstellen. Fehlerhafte Updates können die Verfügbarkeit der Dienste beeinträchtigen. Bei Cloud-Diensten überwiegt aber die Notwendigkeit, allfällige Schwachstellen rasch zu beheben.

IKT-Minimalstandard

Am 27. August 2018 hat das Bundesamt für wirtschaftliche Landesversorgung (BWL) den IKT-Minimalstandard (Informations- und Kommunikationstechnologien) veröffentlicht. Dieser Standard ist ein Framework mit 106 Massnahmen für die Verbesserung der IKT-Resilienz. Er wurde für Betreiber kritischer Infrastrukturen veröffentlicht, kann aber auch für jedes andere Unternehmen angewendet werden. Der IKT-Minimalstandard fasst Empfehlungen aus bekannten Standards und Grundlagendokumenten zusammen. Darunter sind auch Empfehlungen, die den Bereich Cloud abdecken. Die vorgeschlagenen Massnahmen haben lediglich den Charakter einer Empfehlung und sind zum jetzigen Zeitpunkt noch freiwillig. Diese Veröffentlichung zeigt jedoch, dass die Informationssicherheit auch den Schweizer Behörden wichtig ist. Für Betreiber von kritischen Infrastrukturen könnte der Standard irgendwann zu einer Verordnung werden. Es macht also durchaus Sinn, die Empfehlungen bereits heute zu beachten (6).

Fazit

Aus Sicht der Unternehmensführung ist es essentiell, dass die strategische Führung des Unternehmens hinter dem Cloud-Entscheid steht und zusammen mit dem IT-Management die Phasen der Cloud-Nutzung durchläuft. Sind alle organisatorischen Hürden überwunden und können die Schutzziele erfüllt werden, steht dem Cloud-Entscheid nichts mehr im Weg. Welches Service-Modell für den Cloud-Entscheid am besten geeignet ist, muss in dieser Phase entscheiden werden. Grundsätzlich kann gesagt werden, dass wenn dem Cloud-Provider mehr Verantwortung über den Betrieb gegeben wird, die Kosten für den Unterhalt der IT-Infrastruktur sinken können. Möchte sich das Unternehmen mehr auf das Kerngeschäft konzentrieren, und keine komplexe IT-Infrastruktur betreuen, ist das Service-Modell PaaS oder SaaS möglicherweise die bessere Wahl. Einfluss auf das erfüllen der Schutzziele, hat der Cloud-Nutzer wiederrum bei SaaS am wenigsten.

Bei einer Zertifizierung (beispielsweise nach ISO 27001) ist zu beachten, welcher Geltungsbereich (Scope) für die Zertifizierung relevant war. Ein Unternehmen kann den Geltungsbereich für die Zertifizierung frei definieren. Beispielsweise kann ein Cloud-Dienstleister seine Rechenzentren nach diesem Standard zertifizieren lassen. Wie sieht es aber mit den Cloud-Dienstleistungen aus, welche angeboten werden? Wurden diese im Scope ebenfalls berücksichtigt? Wurden die passenden Erweiterungen (ISO 27017 und ISO 27018) auch miteinbezogen? Es muss also darauf geachtet werden, dass die Dienstleistung sowie alle damit verbundenen Abhängigkeiten zertifiziert wurden.

Mit einer Strategie sollte zunächst geprüft werden, ob überhaupt aus technischer, organisatorischer und rechtlicher Sicht, eine oder mehrere Dienstlungen aus der Cloud bezogen werden können. Technisch gesehen können diverse Faktoren eine Cloud-Nutzung unwirtschaftlich machen. Wird beispielsweise enorm viel Speicherplatz benötigt oder wird über eine längere Dauer viel Rechenleistung genutzt, ist die Cloud verhältnismässig teuer. Eine langsame Internetverbindung am Standort des Unternehmens oder keine Redundanzen können die Verfügbarkeit der Cloud-Dienstleistungen beeinträchtigen. Aus organisatorischer Sicht ist es essentiell, dass das Management des Unternehmens miteinbezogen wird. Der Entscheid, Cloud-Dienstleistungen zu nutzen muss über alle Ebenen des Unternehmens akzeptiert wer-den. Aus rechtlicher Perspektive muss darauf geachtet werden, dass der Cloud-Dienstleister gängige Standards erfüllt. Diese sind meist so ausgelegt, dass rechtliche Anforderungen erfüllt werden. Ist die Cloud-Strategie definiert, geht es weiter zum IT-Sicherheitskonzept, welches die Absicht verfolgt, die Schutzziele (Vertraulichkeit, Verfügbarkeit und Integrität) zu betrachten und für deren Erfüllung allgemeine Massnahmen definiert. Schliesslich wird im Cloud-Konzept für jede Dienstleistung definiert, wie diese Massnahmen umzusetzen sind. Nicht zu vernachlässigen ist eine penible technische Dokumentation jeder Cloud-Dienstleistung, damit bei Abwesenheiten auch eine andere Fachperson die Dienstleistung weiterbetreiben kann.

Quellen

(1) Microsoft. (ohne Datum). Überwachungsberichte. Zugriff am 10.08.2018. Verfügbar unter https://servicetrust.microsoft.com/ViewPage/MSComplianceGuide

(2) Cloud Security Alliance. (ohne Datum). CSA Security, Trust & Assurance Registry (STAR). CSA STAR: The Future of Cloud Trust and Assurance. Zugriff am 10.08.2018. Verfügbar unter https://cloudsecurityalliance.org/star/#_overview

(3) Dischl, J. (2012). Risikoanalyse Cloud-Computing Schweizer Behörden. Zugriff am 04.08.2018. Verfügbar unter https://www.cloud-finder.ch/fileadmin/Dateien/PDF/Expertenberichte/dok_Risikoanalyse_govcloud_v1-0.pdf

(4) Bundesamt für Sicherheit in der Informationstechnik. (2016). Sichere Nutzung von Cloud-Diensten. Zugriff am 08.08.2018. Verfügbar unter https://www.bsi.bund.de/DE/Themen/DigitaleGesellschaft/CloudComputing/Sichere_Nutzung_Cloud/Sichere_Nutzung_Cloud_node.html

(5) Portmann, A. (2016). Sicherheitspolitik und Konzepte. CAS IS-T 47. Hochschule Luzern.

(6) Bundesamt für wirtschaftliche Landesversorgung. (2018). IKT-Minimalstandard. Zugriff am 27.08.2018. Verfügbar unter https://www.bwl.admin.ch/bwl/de/home/themen/ikt/ikt_minimalstandard.html